Letzte Woche enthüllte ein Kunde eine schwerwiegende Sicherheitslücke im TerraMaster NAS, die das Unternehmen noch nicht behoben hat. TerraMaster behauptet, dass seine NAS-Systeme nur in einem lokalen Netzwerk verfügbar sind. Es stellt sich jedoch heraus, dass ihre NAS-Systeme über das UPnP-Protokoll im gesamten Internet erreichbar sind. Universal Plug and Play (UPnP) wird von einer unendlichen Anzahl von Netzwerkgeräten verwendet, darunter NAS, Router, Computer, Spielekonsolen, Drucker, mobile Geräte, IoT-Geräte und viele mehr.

Letzte Woche enthüllte ein Kunde eine schwerwiegende Sicherheitslücke im TerraMaster NAS, die das Unternehmen noch nicht behoben hat. TerraMaster behauptet, dass seine NAS-Systeme nur in einem lokalen Netzwerk verfügbar sind. Es stellt sich jedoch heraus, dass ihre NAS-Systeme über das UPnP-Protokoll im gesamten Internet erreichbar sind. Universal Plug and Play (UPnP) wird von einer unendlichen Anzahl von Netzwerkgeräten verwendet, darunter NAS, Router, Computer, Spielekonsolen, Drucker, mobile Geräte, IoT-Geräte und viele mehr.

Weiterlesen – 4 Schritte für a Sicheres NAS

Die Schwachstelle über UPnP kann nicht authentifizierten Benutzern Zugriff gewähren, sodass diese aus der Ferne in Ihre Daten eindringen und diese extrahieren, Ihre lokalen Netzwerke scannen oder sogar Ihre Geräte an DDoS-Angriffen beteiligen können. Wir haben Kontakt zu Kevin Norman aufgenommen, dem TerraMaster-Benutzer, der hinter dieser jüngsten Entdeckung steht. Er teilte uns seine Meinung zu dieser Enthüllung, zusätzliche Details und auch einige der an das Unternehmen gesendeten E-Mails mit, in denen er die Ergebnisse beschreibt.

Was ist UPnP?

Betrachten wir zunächst ein damit verbundenes und traditionelles Szenario. Da wir Leser aus allen Bereichen und Bereichen haben, ist es wichtig, mit den Grundlagen zu beginnen. Jedes Mal, wenn Sie ein USB-Gerät wie eine Maus, eine Tastatur oder eine tragbare Festplatte an Ihren Computer anschließen, verwenden Sie Plug and Play (PnP). Ihr Gerät wird sofort auf Ihrem gesamten Computer erkannt; PnP erspart Ihnen den Aufwand, zusätzliche Konfigurationen manuell vorzunehmen. Ähnlich wie PnP hilft Universal Plug and Play (UPnP), alle vernetzten Geräte in Ihrem lokalen Netzwerk zu erkennen. Es ist (hauptsächlich) für drahtlose Netzwerke im Privat- und SOHO-Bereich gedacht. Typische Szenarien sind das Anschließen eines Routers, eines Spielesystems, eines NAS oder eines Druckers, wobei diese Geräte sofort von Ihrem PC und anderen Geräten erkannt werden.

UPnP ist praktisch und ermöglicht es mehreren Geräten schnell, Clients über Ihr lokales Netzwerk zu finden. Und genau wie PnP verringert es die Komplexität der Einrichtung neuer Geräte erheblich. UPnP kann jedoch auch automatisch von Ihrem Router angepasst werden, sodass Geräte außerhalb Ihres lokalen Netzwerks darauf zugreifen können. Mithilfe eines anderen beliebten Protokolls, dem Internet Gateway Device (IGD), kann ein UPnP-Client die externe IP-Adresse für Ihr Netzwerk abrufen und im Rahmen seines Einrichtungsprozesses neue Portweiterleitungszuordnungen hinzufügen. Diese Methode mag aus Verbrauchersicht interessant klingen, doch dieser Vorteil nutzt auch Schwachstellen und groß angelegte Angriffe aus. UPnP ist im Wesentlichen für den Einsatz in vertrauenswürdigen lokalen Netzwerken konzipiert, in denen das Protokoll keine Form der Authentifizierung oder Verifizierung implementieren muss.

"Das UPnP-Protokoll implementiert standardmäßig keine Authentifizierung, daher müssen UPnP-Geräteimplementierungen den zusätzlichen Geräteschutzdienst oder den Gerätesicherheitsdienst implementieren. Eine nicht standardmäßige Lösung namens UPnP-UP (Universal Plug and Play – User Profile) schlägt eine Erweiterung vor, um Benutzerauthentifizierungs- und Autorisierungsmechanismen für UPnP-Geräte und -Anwendungen zu ermöglichen. Vielen UPnP-Geräteimplementierungen fehlen Authentifizierungsmechanismen und sie gehen standardmäßig davon aus, dass lokale Systeme und ihre Benutzer völlig vertrauenswürdig sind."

TerraMaster NAS-Sicherheitslücke über UPnP entdeckt

TerraMaster Technology Co., Ltd. ist ein chinesisches Unternehmen, das sich auf Computersoftware, Network-Attached Storage und Direct-Attached Storage spezialisiert hat. Kürzlich veröffentlichte Kevin Norman a Blog-Post Dabei wurde eine Schwachstelle im UPnP-Protokoll von TerraMaster aufgedeckt, die sich schnell verbreitete Reddit und Hacker News. Kevin, ein Software-Ingenieur aus Großbritannien, sagte, er habe seine Bedenken im Februar dieses Jahres per E-Mail an TerraMaster gemeldet, nachdem er einige Tests unabhängig durchgeführt hatte.

Kevin hat die UPnP-Schwachstelle mithilfe eines TerraMaster F2-210 gefunden. Die Entdeckung erregte seine Aufmerksamkeit, wahrscheinlich aufgrund seines Bewusstseins und seiner Bedenken hinsichtlich der Verwendung von UPnP-Protokollen, wie er in einigen anderen seiner Artikel angegeben und zitiert hatte.

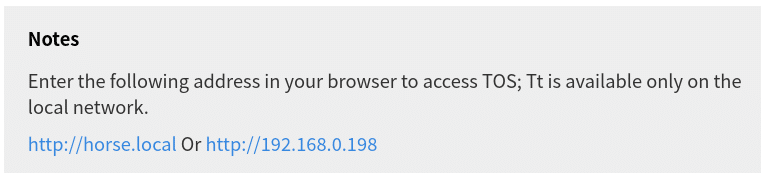

NAS und viele andere Netzwerkgeräte werden üblicherweise über eine Weboberfläche verwaltet, bei der es sich häufig um dieselbe grafische Benutzeroberfläche handelt. Im Fall von TerraMaster wird das TerraMaster Operating System (TOS) zum Betrieb des NAS verwendet. Dieses Betriebssystem fordert Sie auf, auf seine GUI zuzugreifen, indem Sie den Hostnamen des NAS in Ihrem Netzwerk über Port 8181 aufrufen. Die Systemschnittstelle gibt offen an, dass das NAS nicht öffentlich zugänglich sei.

Kevin erklärt jedoch, dass er nach einigen Tagen der Installation des NAS festgestellt habe, dass er es über seine öffentliche IP erreichen könne, obwohl er keine Portweiterleitung vorgenommen habe. Ein weiteres Mal wurde in der GUI angegeben, dass das NAS nur über das lokale Netzwerk erreichbar sei.

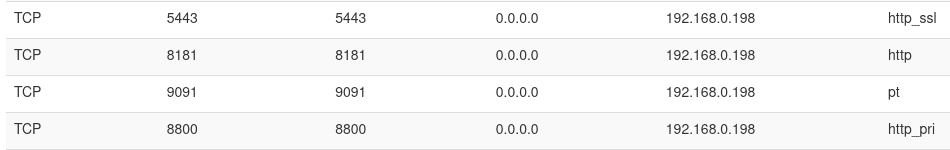

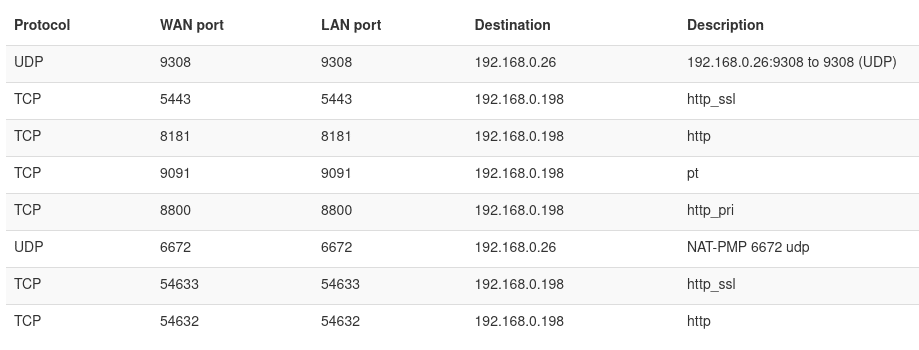

Er überprüfte die Portweiterleitungsregeln seines Routers und stellte fest, dass das NAS vier Ports über UPnP offenlegte. Es wurde nicht nur über Port 8181, sondern auch über Port 5443 dem externen Netzwerk ausgesetzt. Zu den anderen Ports, sagte Kevin, gehören 9091 und 8800, für die er keine Erklärung finden konnte. Port 9091 wird im Allgemeinen für Portainer verwendet, ein Container-Management-Tool für Docker, das er nicht auf dem NAS installiert hat.

Er vermutete, dass die TerraMaster-Entwickler diese Ports verwendeten und möglicherweise vergessen hatten, die Konfiguration zu entfernen, um sie vor der Veröffentlichung der Software zu aktivieren. „Es scheint, dass möglicherweise einige dieser Regeln im Entwicklungsprozess unberücksichtigt geblieben sind.“ Kevin kommentierte: „Ich vertraue darauf, dass es sich bei diesem NAS um zuverlässige Hardware handelt. Ich bezweifle jedoch, dass ich die Webschnittstelle dem offenen Internet anvertraue. Im Allgemeinen ist es ohnehin eine gute Praxis, so wenig wie möglich dem öffentlichen Internet auszusetzen!"

Außerdem hat er versucht, den Webserver-Port ab 8181 auf einen anderen zu ändern. Das System leitet den neuen Port weiter, lässt den alten Port jedoch weiterhin offen. Hier beschloss er, TerraMaster zu kontaktieren, um herauszufinden, was los war.

TerraMaster-Reaktion und Problemumgehung

Kevin kontaktierte das Unternehmen, aber es gab keine Empfehlungen oder Lösungsvorschläge, um das Problem umgehend zu lösen. Kevin machte sich auf eigene Faust auf den Weg und fand Root-Zugriff auf den Router, den er selbst heraussuchte. Er dankt TerraMaster dafür, dass er zumindest Root-Zugriff gewährt hat.

Nach dem Zugriff über SSH auf das NAS und der Verwendung des Root-Kontos zum Durchsuchen des Dateisystems wurde eine Datei entdeckt, die geändert werden konnte. Der "/etc/upnp.jsonDie Datei enthält eine Liste von Portweiterleitungsregeln. Eine schnelle Lösung von Kevin bestand darin, diese Datei zu ändern. Er sagte: „Ändern Sie einfach bEnable für alle Ports, die nicht offengelegt werden sollen, auf 0, starten Sie das NAS neu und überprüfen Sie die Portweiterleitungsregeln.“

"Dadurch ist das Problem fast vollständig gelöst; Es scheint jedoch, dass die Ports 8181 und 5443 weiterhin gelocht sind, aber zu einem 404-Fehler führen, da wir den Webserver früher verschoben haben.“ Kevin beschreibt. „Das ist besser als zuvor, aber immer noch nicht perfekt. Ich erwarte weitere Anweisungen von Terramaster/ein Software-Update"

Bedenken Sie, dass Kevin ein Softwareentwickler ist. Und wie viele in der IT-Branche versteht er Netzwerke, Codierung und allgemeine IT-Konzepte und ist damit bestens vertraut. Aber es gibt viele andere, die das nicht tun. Normale Benutzer können kein System betreten und erweiterte Parameter ändern, selbst nachdem sie es gegoogelt haben.

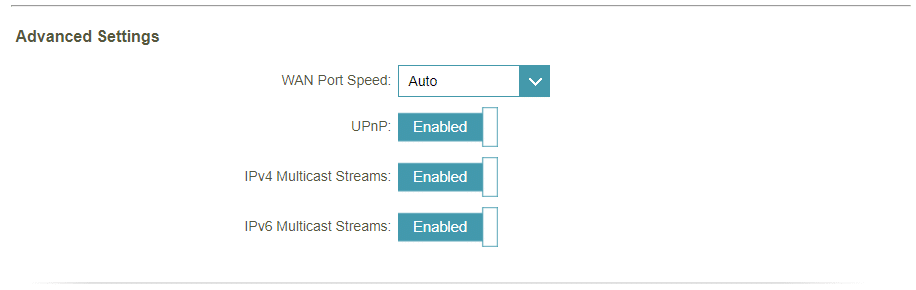

Ohne auf weitere technische Details einzugehen: Wenn Sie wirklich Bedenken hinsichtlich dieses UPnP haben, sollten Sie es deaktivieren, zumindest bis Sie weitere Nachforschungen und Beratung anstellen. Auch Kevin hat sich am Ende für diese Option entschieden.

Eine ausführliche Stellungnahme und die Antwort der Community

Nachdem Kevin Kontakt aufgenommen hatte, schrieb er uns zurück und war sehr freundlich, uns seine Meinung zu diesem Thema mitzuteilen. Er hat auch ein anderes geschrieben Blog-Post wo er seine Meinung zu diesem Thema fortsetzt. Nachdem er die Schwachstelle aufgedeckt und veröffentlicht hatte, erhielt Kevin mehrere Nachrichten aus der Community, von denen viele seinen Standpunkt zu UPnP und TerraMaster unterstützten. Andere waren anderer Meinung.

Er erzählte uns Folgendes und schrieb später auch in seinem Blog: „Einige schlagen vor, UPnP auf Ihrem lokalen Router zu deaktivieren, aber ich persönlich glaube, dass dies den Sinn und Zweck verfehlt. Ich bin ein Software-Ingenieur, der sich regelmäßig mit der Infrastruktur beschäftigt (Kubernetes und dergleichen) – und daher habe ich eine gewisse Vorstellung davon, was ich tue. Daher „konnte“ ich UPnP deaktivieren. Ich denke, diese NAS-Produkte sind eigentlich nicht dafür gedacht, an Leute wie mich verkauft zu werden. Sie richten sich eher an den Durchschnittsverbraucher, der keine Ahnung hat, was Portweiterleitung oder UPnP ist.“

Hier stimmen wir Kevin zu, wie wir im obigen Abschnitt geschrieben und auch erläutert haben.

Er fuhr fort:

"Durch das Deaktivieren von UPnP wird diese spezielle Sicherheitslücke definitiv geschlossen, aber wenn man einen Moment in der realen Welt lebt, wird die überwiegende Mehrheit der Consumer-Router diese Funktion aktiviert haben, und daher wird sich die überwiegende Mehrheit dieser NAS-Produkte in freier Wildbahn wahrscheinlich unabsichtlich gefährden .“

"Andere schlagen den Kauf eines neuen Routers vor, der zwei separate LAN-Netzwerke unterstützt, damit dieses NAS in ein LAN gestellt werden kann, das keinen direkten Zugriff auf das Internet hat bzw. nicht über UPnP verfügt. Es ist noch lächerlicher, von den Verbrauchern etwas zu erwarten. Ich könnte es tun und werde es auch in der Zukunft tun, aber ich habe derzeit nicht wirklich das Bedürfnis, meine Netzwerkausrüstung zu aktualisieren. Es funktioniert, und ich bin damit zufrieden, aber aus den gleichen Gründen, die ich oben dargelegt habe, geht es wieder etwas an der Sache vorbei."

"Aus diesem Grund habe ich mich mit dem Gerät selbst befasst. Zum Glück stellt TerraMaster Root auf diesen Boxen zur Verfügung, was sehr nett ist. Dies führte dazu, dass ich die Lösung entdeckte, die ich durchgeführt hatte."

Er fügt außerdem eine zusätzliche Entdeckung eines anderen TerraMaster-Benutzers auf dem NAS hinzu. Ein weiterer Exploit im Zusammenhang mit dem TerraMaster, bei dem es um die Weitergabe des Administratorkennworts ging, wurde in den Kommentaren des Hacker News-Beitrags hinterlassen. https://news.ycombinator.com/item?id=26683488.

Der Benutzer „kotsec“ behauptet:

"Sie sollten derzeit KEINEN TerraMaster NAS mit Internetanschluss haben. Ich habe TerraMaster letzten Monat einen Fehler gemeldet, der immer noch nicht behoben wurde"

"Gehen Sie zu http://NAS_IP/module/api.php?wap/ und Ihr Administratorkennwort wird als md5crypt-Hash ausgegeben. Warum? Ich gehe davon aus, dass es sich um eine Art Hintertür-/Entwicklungscode handelt, aber ich weiß es nicht."

Sollten Sie also UPnP verwenden?

An der Verwendung von UPnP sollte grundsätzlich nichts auszusetzen sein. Es scheint jedoch, dass diese Protokolle viele Sicherheitsprobleme aufweisen. Dies ist nicht der erste Fall, der über die Sicherheitslücke von UPnP gemeldet wird; Mehrere weitere in den letzten Jahren betrafen Router, andere Netzwerkgeräte und lokale Netzwerke.

Normalerweise richten sich Angriffe auf UPnP-Schwachstellen wahrscheinlich nicht gegen Privatanwender, sondern gegen SOHO und SMB. Dennoch könnte es passieren. Auf jeden Fall sollte das NAS nicht das Gerät sein, das Weiterleitungen aus dem öffentlichen Internet anfordert. Kevin und andere TerraMaster-Benutzer warten immer noch auf einen Fix oder Patch zur Behebung dieses Problems.

Es scheint, dass das Dilemma, UPnP zu deaktivieren oder nicht, ganz bei Ihnen liegt; Es geht darum, Sicherheit gegen Bequemlichkeit einzutauschen. Durch die Aktivierung von UPnP in Ihrem Router sind möglicherweise viele Ihrer Geräte und Anwendungen mit dem Internet verbunden, aber gleichzeitig ist es für Sie einfacher, sie aus der Ferne zu erreichen.

Sie sollten UPnP deaktivieren, wenn Sie nicht vorhaben, Anwendungen zu verwenden, die eine Portweiterleitung benötigen. Spielekonsolen und Server, IoT-Geräte und Peer-to-Peer-Anwendungen sind heutzutage die besten Beispiele. Wenn Sie eine dieser Anwendungen benötigen und UPnP dennoch nicht verwenden möchten, können Sie in Ihrem Router jederzeit eine manuelle (altmodische) Portweiterleitung durchführen. Kevin hat letztendlich UPnP deaktiviert und scheint damit zufriedener zu sein.

Weiterlesen – 4 Schritte für a Sicheres NAS

***Update 4 – TerraMaster hat ein Firmware-Update herausgegeben***

Beteiligen Sie sich an StorageReview

Newsletter | YouTube | LinkedIn | Instagram | Twitter | Facebook | TikTok | RSS Feed