La semaine dernière, un client a révélé une grave vulnérabilité du NAS TerraMaster que la société n'a pas encore réparée. TerraMaster affirme que ses systèmes NAS ne sont disponibles que sur un réseau local. Il s'avère cependant que leurs systèmes NAS sont accessibles sur l'ensemble d'Internet via le protocole UPnP. Universal Plug and Play (UPnP) est utilisé par un nombre infini d'appareils réseau, notamment des NAS, des routeurs, des ordinateurs, des consoles de jeu, des imprimantes, des appareils mobiles, des appareils IoT et bien d'autres.

La semaine dernière, un client a révélé une grave vulnérabilité du NAS TerraMaster que la société n'a pas encore réparée. TerraMaster affirme que ses systèmes NAS ne sont disponibles que sur un réseau local. Il s'avère cependant que leurs systèmes NAS sont accessibles sur l'ensemble d'Internet via le protocole UPnP. Universal Plug and Play (UPnP) est utilisé par un nombre infini d'appareils réseau, notamment des NAS, des routeurs, des ordinateurs, des consoles de jeu, des imprimantes, des appareils mobiles, des appareils IoT et bien d'autres.

Lire la suite - 4 étapes pour un NAS sécurisé

La vulnérabilité via UPnP peut autoriser des utilisateurs non authentifiés, leur permettant d'envahir et d'extraire à distance vos données, d'analyser vos réseaux locaux ou même de faire participer vos appareils à des attaques DDoS. Nous avons contacté Kevin Norman, l'utilisateur de TerraMaster à l'origine de cette découverte récente. Il a partagé avec nous son opinion sur cette exposition, des détails supplémentaires, ainsi que certains des e-mails envoyés à l'entreprise, où il décrit les résultats.

Qu'est-ce que UPnP?

Considérons tout d'abord un scénario associé et classique ; comme nous recevons des lecteurs de tous les horizons et de tous les domaines, il est important de commencer par les bases. Chaque fois que vous branchez un périphérique USB, tel qu'une souris, un clavier, un disque dur portable, sur votre ordinateur, vous utilisez Plug and Play (PnP). Votre appareil est instantanément reconnu dans tout votre ordinateur ; PnP vous évite d'avoir à effectuer manuellement toute configuration supplémentaire. Semblable au PnP, Universal Plug and Play (UPnP) aide à détecter tous les appareils en réseau dans votre réseau local. Il est destiné (principalement) aux réseaux sans fil résidentiels et SOHO. Les scénarios typiques consistent à brancher un routeur, un système de jeu, un NAS ou une imprimante, où ces appareils seront immédiatement reconnus par votre ordinateur personnel et d'autres appareils.

L'UPnP est pratique, permettant rapidement à plusieurs appareils de trouver des clients sur votre réseau local. Et tout comme le PnP, il réduit considérablement la complexité de la configuration de nouveaux appareils. Cependant, UPnP peut également être automatiquement ajusté par votre routeur, permettant aux appareils d'accéder à l'extérieur de votre réseau local. En utilisant un autre protocole populaire, Internet Gateway Device (IGD), un client UPnP peut obtenir l'adresse IP externe de votre réseau et ajouter de nouveaux mappages de transfert de port dans le cadre de son processus de configuration. Cette méthode peut sembler intéressante du point de vue du consommateur, mais cet avantage exploite également les vulnérabilités et les attaques à grande échelle. L'UPnP est essentiellement conçu pour être utilisé dans des réseaux locaux de confiance, où le protocole n'a pas besoin de mettre en œuvre une quelconque forme d'authentification ou de vérification.

"Le protocole UPnP, par défaut, n'implémente aucune authentification, de sorte que les implémentations de périphériques UPnP doivent implémenter le service supplémentaire de protection des périphériques ou implémenter le service de sécurité des périphériques. Une solution non standard appelée UPnP-UP (Universal Plug and Play - User Profile) propose une extension pour permettre des mécanismes d'authentification et d'autorisation des utilisateurs pour les appareils et applications UPnP. De nombreuses implémentations de périphériques UPnP manquent de mécanismes d'authentification et supposent par défaut que les systèmes locaux et leurs utilisateurs sont totalement dignes de confiance. »

Vulnérabilité TerraMaster NAS découverte via UPnP

TerraMaster Technology Co., Ltd. est une société chinoise spécialisée dans les logiciels informatiques, le stockage en réseau et le stockage en attachement direct. Récemment, Kevin Norman a publié un blog récents révélant une vulnérabilité dans le protocole UPnP de TerraMaster qui s'est rapidement répandue sur Reddit et Hacker Nouvelles. Kevin, un ingénieur logiciel du Royaume-Uni, a déclaré qu'il avait signalé son inquiétude à TerraMaster en février de cette année par e-mail après avoir effectué des tests de manière indépendante.

Kevin a trouvé la vulnérabilité UPnP en utilisant un TerraMaster F2-210. La découverte a éveillé son attention, probablement, en raison de sa prise de conscience et de ses inquiétudes concernant l'utilisation des protocoles UPnP, comme il l'avait déclaré et cité dans d'autres de ses articles.

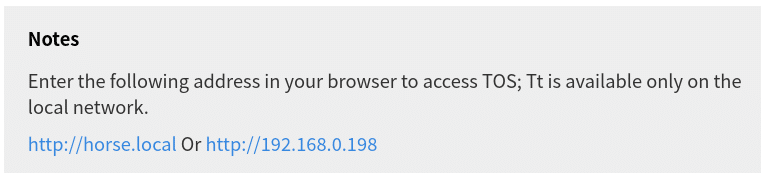

Le NAS et de nombreux autres périphériques réseau sont généralement administrés à l'aide d'une interface Web, qui est souvent la même interface graphique. Dans le cas de TerraMaster, il utilise le système d'exploitation TerraMaster (TOS) pour faire fonctionner le NAS. Ce système d'exploitation vous demande d'accéder à son interface graphique en visitant le nom d'hôte du NAS sur votre réseau à l'aide du port 8181. L'interface système affirme ouvertement que le NAS n'est pas accessible au public.

Cependant, Kevin explique qu'après quelques jours d'installation du NAS, il a découvert qu'il pouvait y accéder en utilisant son adresse IP publique, même s'il n'avait rien redirigé vers le port. Une fois de plus, l'interface graphique a déclaré que le NAS n'était accessible qu'à partir du réseau local.

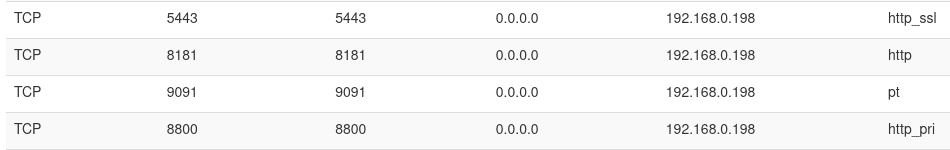

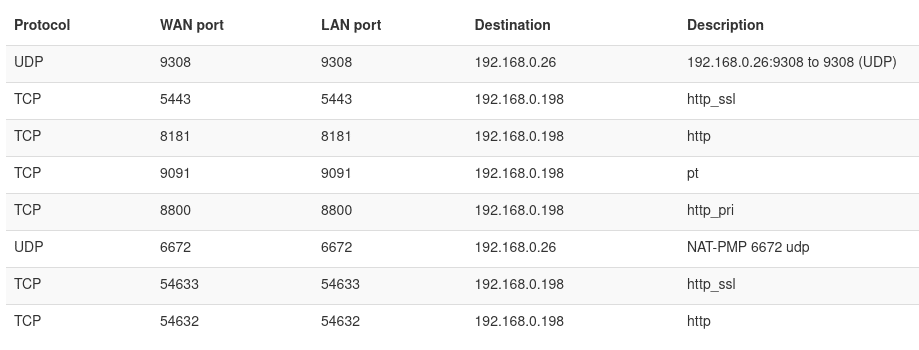

Il a inspecté les règles de transfert de port de son routeur, identifiant que le NAS exposait quatre ports utilisant UPnP. Il n'était pas seulement exposé au réseau extérieur via le port 8181 mais aussi le port 5443. D'autres ports, a déclaré Kevin, incluent les 9091 et 8800, pour lesquels il n'a trouvé aucune explication. Le port 9091 est généralement utilisé pour Portainer, un outil de gestion de conteneurs pour Docker, qu'il n'avait pas installé sur le NAS.

Il a deviné que les développeurs de TerraMaster utilisaient ces ports, et ils ont peut-être oublié de supprimer la configuration pour les perforer avant de publier le logiciel. "Il semble que potentiellement certaines de ces règles ont été laissées dans le processus de développement. Kevin a commenté : « Je fais confiance à ce NAS pour être un matériel fiable ; cependant, je doute de faire confiance à son interface Web pour l'Internet ouvert. Généralement, bonne habitude d'exposer le moins possible à l'internet public quand même ! »

En outre, il a essayé de changer le port du serveur Web en quelque chose de différent à partir de 8181. Le système transmet le nouveau port mais laisse toujours l'ancien port exposé. C'est là qu'il a décidé de contacter TerraMaster pour essayer de comprendre ce qui se passait.

Réponse de TerraMaster et solution de contournement

Kevin a contacté l'entreprise, mais il n'y avait aucune recommandation à suivre ou un correctif de leur part pour résoudre ce problème rapidement. Kevin est sorti seul, trouvant un accès root au routeur, qu'il avait l'habitude de déterrer lui-même. Il fait part de son appréciation à TerraMaster pour avoir au moins fourni un accès root.

Après avoir accédé via SSH au NAS et utilisé la racine pour explorer le système de fichiers, il a été découvert un fichier qui pouvait être modifié. Le "/etc/upnp.json” Le fichier indique qu'il contient une liste de règles de redirection de port. Une solution de contournement rapide de Kevin consistait à modifier ce fichier. Il a dit : "Changez simplement bEnable à 0 pour tous les ports que vous ne voulez pas exposer, redémarrez le NAS et vérifiez les règles de transfert de port."

"Cela résout presque complètement le problème; cependant, il semble que les ports 8181 et 5443 restent perforés mais entraînent une erreur 404 puisque nous avons déplacé le serveur Web plus tôt. décrit Kevin. « C'est mieux qu'avant, mais ce n'est toujours pas parfait. J'attends d'autres instructions de Terramaster/une mise à jour logicielle »

Tenez compte du fait que Kevin est un ingénieur logiciel. Et comme beaucoup dans l'industrie informatique, il comprend et connaît très bien la mise en réseau, le codage et les concepts informatiques généraux. Mais il y en a beaucoup d'autres qui ne le font pas. Les utilisateurs réguliers ne pourront pas entrer dans un système et modifier les paramètres avancés, même après l'avoir googlé.

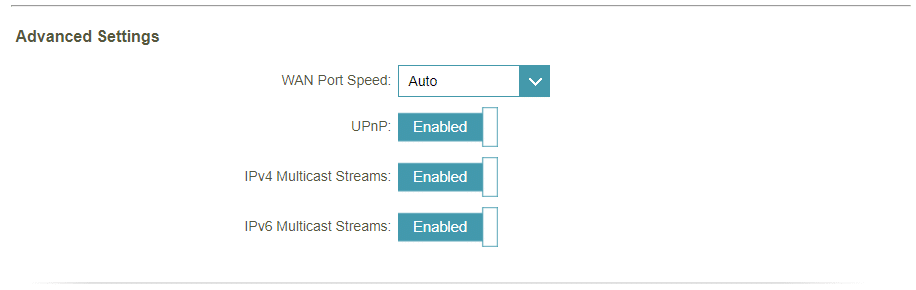

Sans entrer dans plus de détails techniques, si vous êtes vraiment préoccupé par cet UPnP, vous devez le désactiver, au moins jusqu'à ce que vous fassiez d'autres recherches et consultations. Kevin a également opté pour cette option à la fin.

Une opinion étendue et la réponse de la communauté

Suite au contact de Kevin, il nous a répondu, et il a eu la gentillesse de nous donner son avis sur cette question. Il a également écrit un autre blog récents où il poursuit son opinion à ce sujet. Après avoir exposé et publié la vulnérabilité, Kevin a reçu plusieurs messages de la communauté, dont beaucoup soutenaient son point de vue sur UPnP et TerraMaster. D'autres n'étaient pas d'accord.

Il nous a dit, et plus tard a également écrit dans son blog, ce qui suit : "Certains suggèrent de désactiver l'UPnP sur votre routeur local, mais je pense personnellement que ce genre de manque le point. Je suis un ingénieur logiciel qui touche régulièrement à l'infrastructure (Kubernetes et autres) - et par conséquent, j'ai une idée de ce que je fais. Par conséquent, je "pourrais" désactiver UPnP. Ces produits NAS ne sont pas vraiment destinés à être vendus à des gens comme moi, je pense, ils sont plus destinés à votre consommateur moyen, qui n'aurait aucune idée de ce qu'est la redirection de port ou UPnP.

Nous sommes d'accord avec Kevin ici, comme nous l'avons écrit et également expliqué dans la section ci-dessus.

Il a continué:

"La désactivation de l'UPnP ferme définitivement cette faille de sécurité particulière, mais vivant dans le monde réel pendant une seconde, la grande majorité des routeurs grand public vont avoir cette fonctionnalité, et donc la grande majorité de ces produits NAS dans la nature s'exposent probablement involontairement .”

"D'autres suggèrent d'acheter un nouveau routeur qui prendrait en charge deux réseaux LAN distincts, de sorte que ce NAS pourrait être placé sur un LAN auquel l'accès direct à Internet est refusé/sans UPnP. C'est encore plus ridicule d'attendre des consommateurs qu'ils le fassent. Je pourrais le faire, et très bien peut-être à l'avenir, mais je ne ressens pas vraiment le besoin de mettre à jour mon équipement réseau pour le moment ; cela fonctionne, et j'en suis satisfait, et encore une fois, je manque quelque peu le point pour les mêmes raisons que j'ai détaillées ci-dessus. »

"C'est pourquoi je suis allé faire de la spéléologie dans l'appareil lui-même. Heureusement, TerraMaster fournit la racine sur ces boîtes, ce qui est bien de leur part. Cela m'a amené à découvrir le correctif que j'ai fait. »

Il attache également une découverte supplémentaire, par un autre utilisateur de TerraMaster, sur le NAS. Un autre exploit lié au TerraMaster, qui concernait la fuite du mot de passe administrateur, a été laissé dans les commentaires de la publication Hacker News. https://news.ycombinator.com/item?id=26683488.

L'utilisateur "kotsec" affirme :

"Vous ne devriez PAS avoir de TerraMaster NAS connecté à Internet pour le moment. J'ai révélé un bogue le mois dernier à TerraMaster qui n'a toujours pas été corrigé. »

"Cliquez sur http://NAS_IP/module/api.php?wap/ et il donnera votre mot de passe administrateur sous forme de hachage md5crypt. Pourquoi? Je suppose que c'est une sorte de code backdoor/dev mais je ne sais pas. »

Alors, devriez-vous utiliser UPnP ?

Il ne devrait y avoir aucun problème avec l'utilisation de l'UPnP. Cependant, il semble que ces protocoles présentent de nombreux problèmes de sécurité. Ce n'est pas le premier cas rapporté sur la vulnérabilité d'UPnP ; plusieurs autres au cours des dernières années ont été liées aux routeurs, à d'autres périphériques réseau et aux réseaux locaux.

Habituellement, les attaques sur les vulnérabilités UPnP ne sont pas susceptibles d'être effectuées contre les utilisateurs à domicile, mais les SOHO et les SMB. Néanmoins, cela pourrait arriver. Dans tous les cas, le NAS ne devrait pas être l'appareil qui demande des transferts depuis l'Internet public. Kevin et d'autres utilisateurs de TerraMaster attendent toujours un correctif ou un correctif pour résoudre ce problème.

Il semble que le dilemme de désactiver ou non UPnP dépend entièrement de vous ; il s'agit d'échanger la sécurité contre la commodité. L'UPnP activé dans votre routeur peut exposer un grand nombre de vos appareils et applications à Internet, mais en même temps, il vous sera plus facile de les joindre à distance.

Vous devez désactiver UPnP si vous ne prévoyez pas d'utiliser des applications nécessitant une redirection de port. Les consoles et serveurs de jeu, les appareils IoT et les applications peer-to-peer en sont les meilleurs exemples de nos jours. Si vous avez besoin de l'une de ces applications et que vous ne souhaitez toujours pas utiliser UPnP, vous pouvez toujours effectuer une redirection de port manuelle (à l'ancienne) dans votre routeur. Pour ce que ça vaut, Kevin a fini par désactiver UPnP et semble plus heureux pour cela.

Lire la suite - 4 étapes pour un NAS sécurisé

***Mise à jour 4-12-2021 - TerraMaster a a publié une mise à jour du micrologiciel***

S'engager avec StorageReview

Newsletter | YouTube | LinkedIn | Instagram | Twitter | Facebook | TikTok | Flux RSS