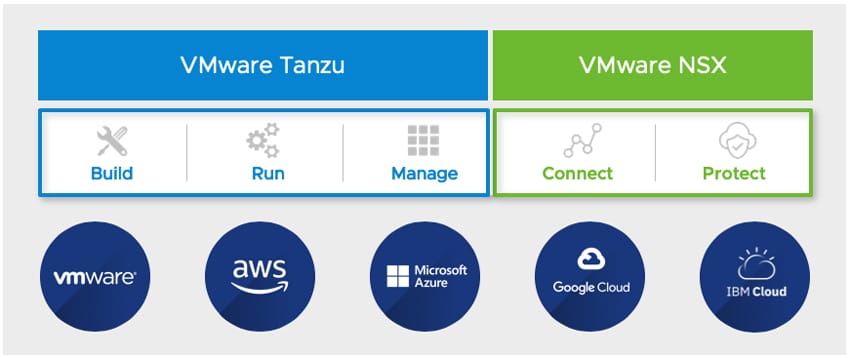

Ad agosto, VMware ha annunciato il suo portafoglio Tanzu che mira a cambiare il modo in cui le aziende creano software su Kubernetes. Tanzu non solo cambierebbe la creazione del software, ma si dice che aiuterebbe a far funzionare Kubernetes in modo coerente attraverso i cloud e aiuterebbe a gestire le flotte Kubernetes da un unico punto di controllo. VMware ha recentemente annunciato di aver introdotto NSX Service Mesh su VMware Tanzu.

Ad agosto, VMware ha annunciato il suo portafoglio Tanzu che mira a cambiare il modo in cui le aziende creano software su Kubernetes. Tanzu non solo cambierebbe la creazione del software, ma si dice che aiuterebbe a far funzionare Kubernetes in modo coerente attraverso i cloud e aiuterebbe a gestire le flotte Kubernetes da un unico punto di controllo. VMware ha recentemente annunciato di aver introdotto NSX Service Mesh su VMware Tanzu.

Tutti i vantaggi di cui sopra sembrano ottimi per le aziende che desiderano sfruttare maggiormente Kubernetes. Il grande svantaggio è come connettere e proteggere in modo coerente il traffico tra i servizi distribuiti su tutti i cluster e i cloud, rispettando al tempo stesso gli SLA delle applicazioni. NSX Service Mesh è la risposta di VMware, poiché l'azienda afferma di essere in grado di fornire una connettività applicativa e un tessuto di sicurezza che può estendersi a tutti gli utenti, cluster Kubernetes e ambienti cloud. NSX Service Mesh lo fa controllando e osservando in modo intelligente il traffico e le chiamate API tra i servizi e implementando policy di sicurezza e conformità coerenti tra i cloud oppure connettendosi e proteggendosi.

Per Connect, si dice che NSX Service Mesh fornisca una gestione del traffico dettagliata e basata su regole per offrire agli utenti il controllo sul flusso del traffico e delle chiamate API tra i servizi. MSX Service Mesh consente una facile configurazione del bilanciamento del carico globale con failover tra cluster in più zone o regioni, suddivide il traffico e instrada le richieste in base a percentuali o contenuto della richiesta e implementa la resilienza dell'applicazione utilizzando timeout/tentativi e interruttori di circuito. È inoltre disponibile l'integrazione con strumenti di monitoraggio e risoluzione dei problemi open source e di terze parti.

Per Protect, NSX Service Mesh implementa un modello di sicurezza Zero Trust per applicazioni moderne basate su cloud. Ciò avviene attraverso quanto segue:

- Autenticazione forte delle identità degli utenti e dei servizi

- Autorizzare utenti e servizi a comunicare analizzando il contesto della richiesta

- Crittografia del traffico delle applicazioni che attraversa all'interno e tra cluster e cloud

- Registrazione di tutte le richieste e degli eventi di accesso per il controllo e la conformità

NSX Service Mesh introduce anche un nuovo elemento di isolamento tramite Global Namespaces (GNS). GNS è costituito da uno spazio dei nomi globale di microservizi distribuiti su più cluster e cloud Kubernetes. Si dice che ciascun GNS fornisca la propria gestione dell'identità, politiche (ad esempio sicurezza e SLO), denominazione/DNS e instradamento del traffico.

Iscriviti alla newsletter di StorageReview