Con l’escalation degli attacchi malware e ransomware, tutti nel settore sono sensibili all’implementazione di funzionalità di sicurezza ferree. VMware risponde a questa chiamata con NSX-T 3.2 che include non solo miglioramenti della sicurezza ma anche networking e implementazione cloud. Abbiamo scritto di tutte le nuove funzionalità e miglioramenti in a post precedente.

Con l’escalation degli attacchi malware e ransomware, tutti nel settore sono sensibili all’implementazione di funzionalità di sicurezza ferree. VMware risponde a questa chiamata con NSX-T 3.2 che include non solo miglioramenti della sicurezza ma anche networking e implementazione cloud. Abbiamo scritto di tutte le nuove funzionalità e miglioramenti in a post precedente.

NSX-T 3.2 introduce nuove funzionalità per identificare e rispondere agli attacchi malware e ransomware nella rete, migliorare l'identificazione dell'utente e le capacità di identificazione delle applicazioni L7 e, allo stesso tempo, semplificare l'implementazione.

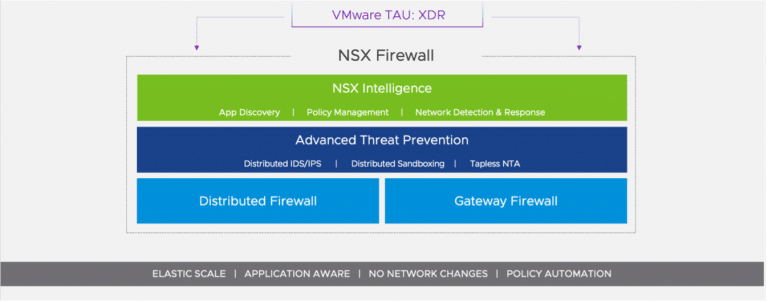

Sicurezza VMware NSX 3.2 – Prevenzione avanzata delle minacce distribuita (ATP)

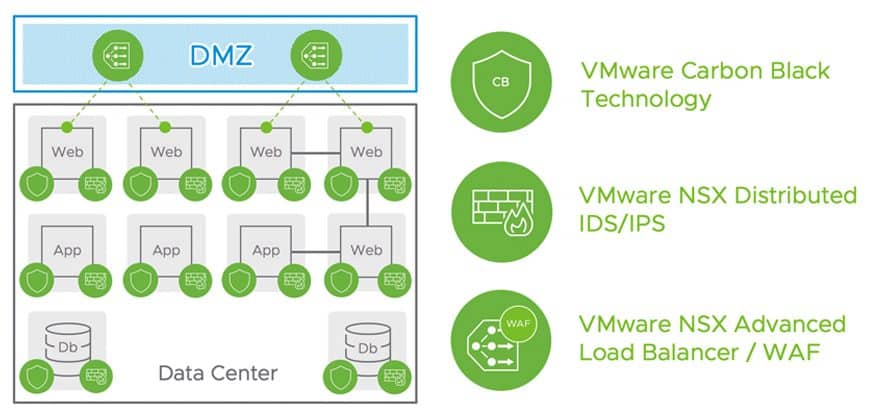

Le tecniche per hackerare i dispositivi di rete hanno continuato a diventare sempre più sofisticate. Non soddisfatti di un singolo processo di attacco, questi aggressori spesso utilizzano più tecniche per penetrare nella rete, spostandosi lateralmente all'interno della rete e rubando dati critici. I metodi precedenti per contrastare questi hacker erano, nella migliore delle ipotesi, soluzioni di microsegmentazione focalizzate esclusivamente sul controllo degli accessi, riducendo la superficie di attacco, ma certamente non sufficienti a fornire protezione contro le tecnologie utilizzate oggi.

VMware NSX-T 3.2 introduce diverse nuove funzionalità focalizzate sul rilevamento e sulla prevenzione degli attacchi all'interno della rete. Un tempo, questo tipo di sicurezza richiedeva un accesso fisico alla rete, per ciascun segmento di rete. Questi tap hardware danneggerebbero la rete e, se si verificasse un guasto, la sostituzione del tap comporterebbe un onere gravoso. Per nulla efficiente.

Prevenzione malware distribuito NSX-T

La tecnologia malware dinamica Lastline, acquisita da VMware nel 2020, è integrata con NSX Distributed Firewall offrendo una soluzione Distributed Malware Prevention. Grazie all'integrazione di Lastline nel kernel dell'hypervisor, il firewall incorporato identifica sia il malware "maligno noto" che quello "zero-day". Si tratta di un notevole miglioramento rispetto ai metodi precedenti di difesa dalle nuove versioni di malware.

IDPS comportamentali distribuiti

Mentre il sistema di rilevamento e prevenzione delle intrusioni (IDPS) forniva il rilevamento delle intrusioni principalmente basato sulla firma, NSX 3.2 introduce anche funzionalità di rilevamento delle intrusioni "comportamentali". Questa funzionalità avvisa gli amministratori quando un carico di lavoro rileva anomalie comportamentali, come il tunneling DNS o il beaconing, ad esempio, che potrebbero essere motivo di preoccupazione.

Analisi del traffico di rete (NTA)

distribuito Analisi del traffico di rete (NTA) viene introdotto in NSX-T 3.2. NTA viene utilizzato per definire le linee di base del comportamento a livello di rete e identificare comportamenti anomali a livello di rete aggregata. Anomalie a livello di rete come movimenti laterali, traffico RDP sospetto e interazioni dannose con il server Active Directory, ad esempio, possono avvisare i team di sicurezza degli attacchi in corso e aiutarli a intraprendere azioni correttive rapide.

Rilevamento e risposta di rete (NDR)

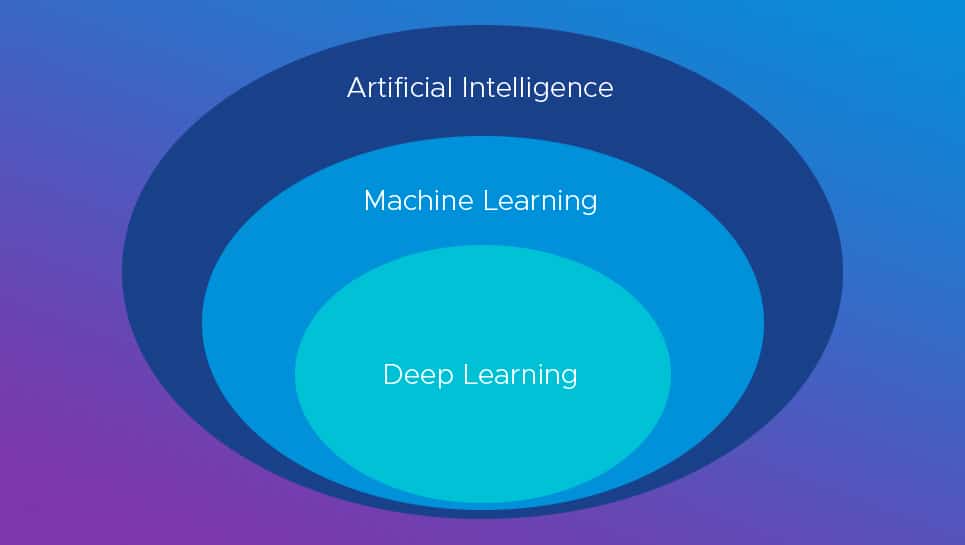

Per quanto utile sia il machine learning e l’intelligenza artificiale nel creare nuove tecniche di rilevamento e prevenzione della sicurezza, gli hacker utilizzano la tecnologia per aggirare gli strumenti di sicurezza esistenti. Ciò porta ad un sovraccarico di allerta e al conseguente affaticamento. Diamo un'occhiata un po' più a fondo poiché l'intelligenza artificiale/ML sembra essere ovunque.

IA contro ML

L’intelligenza artificiale cerca di replicare un comportamento intelligente, simile a quello umano. Ciò può essere ottenuto utilizzando l’apprendimento automatico. Un sistema di intelligenza artificiale che non include l'apprendimento automatico è considerato un sistema esperto poiché le competenze si basano su una serie di regole acquisite.

Apprendimento automatico è un tipo specifico di IA. I sistemi ML analizzano set di dati di grandi dimensioni, classificano i dati e creano regole su cosa appartiene a quale categoria. Il ML può essere utilizzato per analizzare i dati sul comportamento della rete e classificarli come normali o anomali in base a un insieme definito di regole.

Il Machine Learning è disponibile in due versioni: supervisionato e non supervisionato. ML supervisionato implica la mappatura delle variabili di input sulle variabili di output al fine di fare previsioni accurate sui dati da analizzare. Se utilizzati per il rilevamento delle minacce, gli algoritmi ML potrebbero utilizzare comportamenti sospetti e un'assegnazione di categorie "dannose" per sviluppare un classificatore delle minacce, quindi utilizzare tale classificatore per analizzare nuovi campioni.

In ML senza supervisione, il sistema raggruppa gruppi di dati insieme, in base alle caratteristiche di tali dati. Il risultato è l'identificazione di gruppi con elementi simili, consentendo all'analista di gestire un gran numero di campioni simili sulla base di un'unica decisione.

E poi c'è apprendimento approfondito: a tipo specifico di apprendimento automatico che utilizza le reti neurali invece dell'analisi statistica per analizzare i dati. Il deep learning è particolarmente efficace nel trovare classificazioni in grandi quantità di dati. Ma il deep learning è svantaggiato dal suo ridotto potere esplicativo sul motivo per cui qualcosa appartiene a un particolare gruppo, ad esempio perché un eseguibile è pericoloso.

Proprio come i fornitori tentano di creare sistemi sicuri utilizzando strumenti AI/ML, lo stesso fanno gli hacker nel mondo. Usano i dati raccolti fino ad oggi e creano comportamenti dannosi. Questo viene definito apprendimento adversarial e gli sviluppatori devono definire questi tipi di attacchi e creare blocchi per impedire loro di intromettersi nel sistema.

Sfruttando tecniche AI/ML avanzate, NSX-T 3.2 Rilevamento e risposta della rete La soluzione consolida gli IOC di sicurezza da diversi sistemi di rilevamento come IDS, NTA e rilevamento di malware. ecc., per fornire una "visualizzazione della campagna" che illustri attacchi specifici in gioco in quel momento. La visualizzazione MITRE ATT&CK aiuta i clienti a vedere la fase specifica nella catena di uccisione dei singoli attacchi e la vista "sequenza temporale" aiuta a comprendere la sequenza di eventi che hanno contribuito all'attacco alla rete.

Miglioramenti chiave del firewall

Oltre a fornire funzionalità di Advanced Threat Prevention in NSX-T 3.2, fornire miglioramenti significativi per le funzionalità core del firewall rappresenta un'area di innovazione altrettanto critica.

Prima di NSX-T 3.2, con i carichi di lavoro connessi sia alle porte dello switch N-VDS basate su overlay sia alle porte dello switch basate su VLAN, i clienti dovevano spostare le porte dello switch VLAN da VDS a N-VDS prima che potesse essere applicato un firewall distribuito. Con NSX-T 3.2, i DVPG VLAN nativi sono supportati così come sono, senza dover passare a N-VDS. In effetti, la sicurezza distribuita può essere ottenuta in modo completamente trasparente senza dover modificare alcun costrutto di rete.

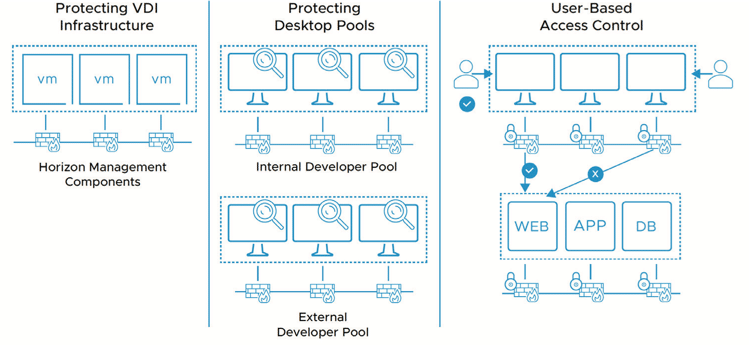

Con NSX-T 3.2, le regole del firewall distribuito possono essere create e modificate in modo nativo all'interno di vCenter. Per i clienti VMware di piccole e medie dimensioni, questa funzionalità elimina la necessità di sfruttare un'interfaccia NSX Manager separata.

NSX supportava il controllo degli accessi basato sull'identità dell'utente nelle versioni precedenti. In questa nuova versione è stata introdotta la possibilità di connettersi direttamente a Microsoft Active Directory che supporta la mappatura dell'identità dell'utente. Per i clienti che non utilizzano l'autenticazione utente di Active Directory, NSX supporta VMware vRealize Log Insight come altro metodo per eseguire la mappatura dell'identità dell'utente. Questo miglioramento delle funzionalità è applicabile sia al firewall distribuito NSX che a Firewall gateway NSX.

Identificazione avanzata delle applicazioni L7 per firewall distribuiti e gateway

Il set di firme è ora aumentato a circa 750 applicazioni. A differenza dei fornitori di firewall perimetrali, l'attenzione di NSX è rivolta alle applicazioni interne ospitate dalle aziende piuttosto che all'identificazione delle applicazioni Internet. Questo miglioramento della funzionalità è applicabile sia al firewall distribuito NSX che ai firewall gateway.

Intelligenza NSX

Intelligenza NSX offre visibilità per tutto il traffico delle applicazioni all'interno della rete. Gli amministratori creano policy di microsegmentazione per ridurre la superficie di attacco. La pipeline di elaborazione deduplica, aggrega e correla il traffico est-ovest per offrire una visibilità approfondita.

Con la crescita dell'infrastruttura applicativa, anche la piattaforma di analisi della sicurezza deve crescere con essa. Questa nuova versione ha spostato il servizio da un'appliance autonoma a un'architettura di microservizi containerizzata basata su Kubernetes. Questa modifica dell'architettura rende il data Lake di NSX Intelligence a prova di futuro e alla fine estenderà la soluzione ai cluster Kubernetes a n nodi. Questo aggiornamento rende NSX Intelligence adatto alle grandi aziende, in particolare con la funzionalità di scalabilità orizzontale.

Firewall gateway NSX

Mentre NSX Distributed Firewall si concentra sui controlli est-ovest all'interno della rete, NSX Gateway Firewall viene utilizzato per proteggere il traffico in entrata e in uscita dentro e fuori una zona.

NSX Gateway Firewall nella versione 3.2 viene aggiornato con significative funzionalità di rilevamento avanzato delle minacce. Gateway Firewall è ora in grado di identificare sia i malware noti che quelli zero-day in entrata o in uscita dalla rete. Questa nuova funzionalità si basa sull'integrazione del Gateway Firewall con la dinamica altamente rinomata di Lastline sandbox di rete tecnologia.

Gli utenti interni e le applicazioni che raggiungono siti Web dannosi rappresentano un enorme rischio per la sicurezza che deve essere affrontato. Inoltre, le aziende devono limitare l’accesso a Internet per conformarsi alle politiche aziendali sull’utilizzo di Internet.

NSX Gateway Firewall nella versione 3.2 può inoltre limitare l'accesso ai siti Internet, impedendo agli utenti interni di accedere a siti dannosi in base alla categoria a cui appartiene l'URL o alla "reputazione" dell'URL. L'URL per la mappatura della categoria e della reputazione viene costantemente aggiornato da VMware, pertanto, anche dopo numerosi cambiamenti nei siti Internet, l'intento del cliente viene applicato automaticamente.

Sommario

La versione 3.2 di NSX-T apporta miglioramenti significativi alla sicurezza NSX-T esistente. Gli aggiornamenti a NSX Gateway Firewall affrontano la minaccia continua da parte di hacker esterni, ma rispondono anche alla necessità di monitorare l'accesso interno a siti Web esterni. Uno degli aggiornamenti più interessanti di questa versione riguarda l'AI/ML e il modo in cui viene utilizzato per analizzare il traffico ed eseguire funzioni IDPS, NTA e NDR intelligenti. Ciò fornisce agli amministratori gli strumenti per prevenire la minaccia di hacking sempre presente.

Interagisci con StorageReview

Newsletter | YouTube | Podcast iTunes/Spotify | Instagram | Twitter | Facebook | TikTok | RSS feed