先週、ある顧客が、同社がまだ修復していない深刻な TerraMaster NAS の脆弱性を明らかにしました。 TerraMaster は、自社の NAS システムはローカル ネットワーク上でのみ利用可能であると主張しています。しかし、結局のところ、同社の NAS システムは UPnP プロトコル経由でインターネット全体からアクセス可能です。ユニバーサル プラグ アンド プレイ (UPnP) は、NAS、ルーター、コンピューター、ゲーム機、プリンター、モバイル デバイス、IoT デバイスなど、無数のネットワーク デバイスで使用されています。

先週、ある顧客が、同社がまだ修復していない深刻な TerraMaster NAS の脆弱性を明らかにしました。 TerraMaster は、自社の NAS システムはローカル ネットワーク上でのみ利用可能であると主張しています。しかし、結局のところ、同社の NAS システムは UPnP プロトコル経由でインターネット全体からアクセス可能です。ユニバーサル プラグ アンド プレイ (UPnP) は、NAS、ルーター、コンピューター、ゲーム機、プリンター、モバイル デバイス、IoT デバイスなど、無数のネットワーク デバイスで使用されています。

続きを読む – 4 つのステップ セキュアなNAS

UPnP 経由の脆弱性により、認証されていないユーザーがリモートから侵入してデータを抽出したり、ローカル ネットワークをスキャンしたり、デバイスを DDoS 攻撃に参加させたりする可能性があります。私たちは、この最近の発見の背後にある TerraMaster ユーザーである Kevin Norman に連絡を取りました。彼は、今回の暴露に関する自身の意見、追加の詳細、さらに同社に送信された電子メールの一部について、調査結果を説明してくれました。

UPnPとは何ですか?

まず、関連する従来のシナリオを考えてみましょう。あらゆる背景や分野の読者がいらっしゃるため、基本から始めることが重要です。マウス、キーボード、ポータブル HDD などの USB デバイスをコンピュータに接続するたびに、プラグ アンド プレイ (PnP) を使用していることになります。デバイスはコンピュータ全体で即座に認識されます。 PnP を使用すると、追加の構成を手動で行う手間が省けます。 PnP と同様に、ユニバーサル プラグ アンド プレイ (UPnP) は、ローカル ネットワーク内のネットワーク化されたデバイスを検出するのに役立ちます。これは、(主に) 住宅および SOHO のワイヤレス ネットワークを対象としています。一般的なシナリオは、ルーター、ゲーム システム、NAS、またはプリンターを接続することで、これらのデバイスはパーソナル コンピューターやその他のデバイスによってすぐに認識されます。

UPnP は便利で、複数のデバイスがローカル ネットワーク経由でクライアントをすばやく見つけることができます。また、PnP と同様に、新しいデバイスのセットアップの複雑さが大幅に軽減されます。ただし、UPnP はルーターによって自動的に調整され、デバイスがローカル ネットワークの外部にアクセスできるようにすることもできます。もう 1 つの一般的なプロトコルであるインターネット ゲートウェイ デバイス (IGD) を使用すると、UPnP クライアントはネットワークの外部 IP アドレスを取得し、セットアップ プロセスの一部として新しいポート転送マッピングを追加できます。この方法は消費者の観点からは興味深いように思えるかもしれませんが、この利点は脆弱性や大規模な攻撃も悪用します。 UPnP は基本的に、信頼されたローカル ネットワークで使用されるように設計されており、このプロトコルではいかなる形式の認証や検証も実装する必要がありません。

「UPnP プロトコルはデフォルトでは認証を実装していないため、UPnP デバイス実装では追加のデバイス保護サービスを実装するか、デバイス セキュリティ サービスを実装する必要があります。 UPnP-UP (ユニバーサル プラグ アンド プレイ – ユーザー プロファイル) と呼ばれる非標準ソリューションは、UPnP デバイスおよびアプリケーションのユーザー認証および認可メカニズムを可能にする拡張機能を提案しています。多くの UPnP デバイス実装には認証メカニズムが欠如しており、デフォルトではローカル システムとそのユーザーが完全に信頼できると想定されています。

TerraMaster NAS の脆弱性が UPnP 経由で発見

TerraMaster Technology Co., Ltd. は、コンピューター ソフトウェア、ネットワーク接続ストレージ、および直接接続ストレージを専門とする中国の企業です。最近、ケビン・ノーマンは次の論文を出版しました。 ブログ投稿 TerraMaster の UPnP プロトコルの脆弱性が明らかになり、急速に広まりました。 Reddit と ハッカーニュース。英国のソフトウェア エンジニアであるケビン氏は、いくつかのテストを独自に実行した後、今年 2 月に電子メールで懸念事項を TerraMaster に報告したと述べました。

Kevin は、TerraMaster F2-210 を使用して UPnP の脆弱性を発見しました。この発見が彼の注意を呼び起こしたのは、おそらく、彼が他の記事で述べたり引用したりしたように、UPnP プロトコルの使用についての認識と懸念のためでした。

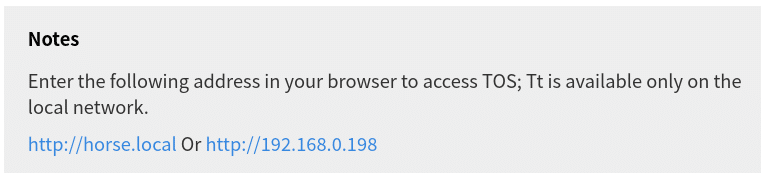

NAS やその他の多くのネットワーク デバイスは、通常、同じ GUI である Web インターフェイスを使用して管理されます。 TerraMaster の場合、TerraMaster オペレーティング システム (TOS) を使用して NAS を操作します。この OS は、ポート 8181 を使用してネットワーク上の NAS のホスト名にアクセスし、その GUI にアクセスするよう要求します。システム インターフェイスは、NAS が公的にアクセスできないことを公然と主張しています。

しかし、Kevin は、NAS をインストールしてから数日後、何もポート転送していなかったにもかかわらず、パブリック IP を使用して接続できることがわかったと説明しました。もう一度、GUI には、NAS にはローカル ネットワークからのみアクセスできると表示されました。

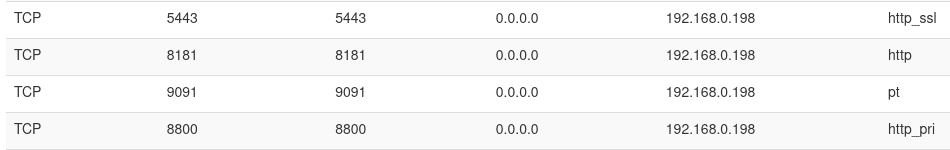

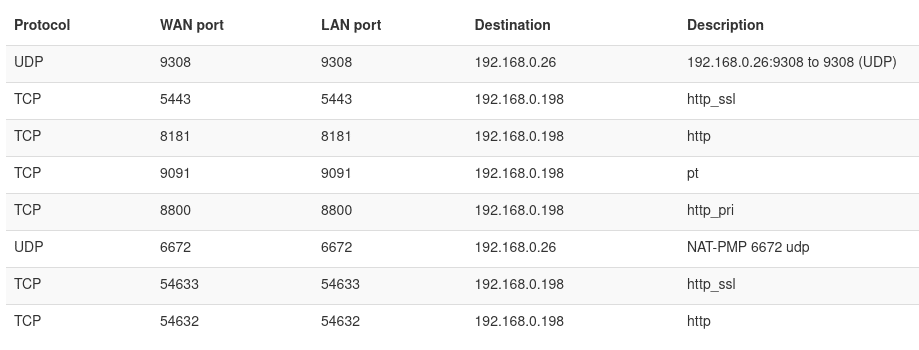

彼はルーターのポート転送ルールを調べ、NAS が UPnP を使用して 8181 つのポートを公開していることを特定しました。これは、ポート 5443 だけでなく、ポート 9091 経由でも外部ネットワークに公開されていました。ケビン氏によると、他のポートには 8800 や 9091 が含まれているとのことですが、これについては説明が見つかりませんでした。ポート XNUMX は通常、Docker のコンテナ管理ツールである Porttainer に使用されますが、NAS にはインストールされていませんでした。

同氏は、TerraMaster 開発者がこれらのポートを使用していて、ソフトウェアをリリースする前にポートをパンチするための設定を削除するのを忘れたのではないかと推測しました。 「これらのルールの一部は開発プロセスで残された可能性があるようです。」 Kevin は次のようにコメントしています。「私はこの NAS が信頼できるハードウェアであると信じています。しかし、私はその Web インターフェースをオープンなインターネットに信頼できるかどうか疑問に思っています。一般に、とにかく公共のインターネットへの公開をできるだけ少なくすることをお勧めします。

さらに、Web サーバーのポートを 8181 以降の別のポートに変更しようとしました。システムは新しいポートを転送しますが、古いポートは依然として公開されたままです。ここで、彼は何が起こっているのかを把握するために TerraMaster に連絡することにしました。

TerraMaster の応答と回避策

Kevin は会社に連絡しましたが、この問題を迅速に解決するための推奨事項や修正はありませんでした。 Kevin は自分で外に出て、ルーターへの root アクセスを見つけました。ルーターは自分で掘り出していました。彼は、少なくとも root アクセスを提供してくれた TerraMaster に感謝の意を表します。

SSH 経由で NAS にアクセスし、ルートを使用してファイル システムを探索したところ、変更可能なファイルが発見されました。 ”/etc/upnp.json」ファイルには、ポート転送ルールのリストが含まれていることを示します。 Kevin からの簡単な回避策は、このファイルを変更することでした。同氏は、「公開したくないポートの bEnable を 0 に変更し、NAS を再起動して、ポート転送ルールを確認するだけです。」と述べています。

「これで問題はほぼ完全に解決されます。ただし、以前に Web サーバーを移動したため、ポート 8181 と 5443 はパンチされたままのようですが、結果は 404 (エラー) になります。」ケビンは説明します。 「以前よりは良くなりましたが、まだ完璧ではありません。 Terramaster からのさらなる指示/ソフトウェア アップデートを待ちます

Kevin がソフトウェア エンジニアであることを考慮してください。また、IT 業界の多くの人々と同様に、彼はネットワーク、コーディング、および一般的な IT 概念を理解しており、精通しています。しかし、そうでない人もたくさんいます。通常のユーザーは、たとえグーグルで検索したとしても、システムに入って高度なパラメータを変更することはできません。

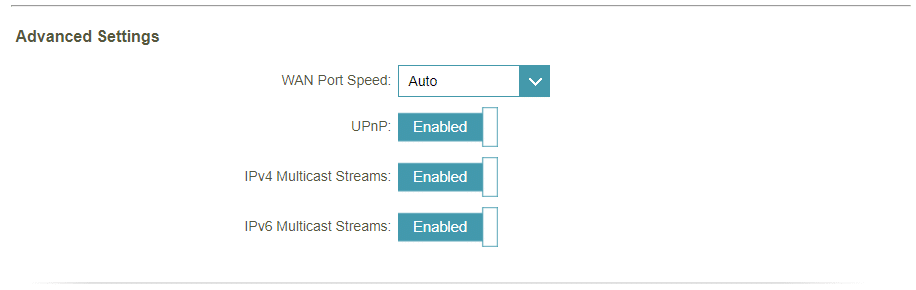

これ以上の技術的な話には立ち入らず、この UPnP について本当に懸念がある場合は、少なくともさらなる調査と相談を行うまでは無効にする必要があります。ケビンも最後にこのオプションを選択しました。

拡張された意見とコミュニティの反応

ケビンからの連絡後、彼は私たちに手紙を返してくれました。彼はこの問題について非常に親切に意見を述べてくれました。彼はまた別のことを書きました ブログ投稿 そこで彼はこの問題について意見を続けています。脆弱性を暴露して公開した後、Kevin はコミュニティからいくつかのメッセージを受け取りましたが、その多くは UPnP と TerraMaster に関する彼の見解を支持していました。他の人は同意しませんでした。

彼は私たちに次のように語り、その後ブログにも次のように書きました。私はソフトウェア エンジニアであり、定期的にインフラストラクチャ (Kubernetes など) に手を出しているため、自分が何をしているのかについてはある程度理解しています。したがって、UPnP を無効にすることが「できます」。これらの NAS 製品は、実際には私のような人に販売することを意図したものではなく、ポート フォワーディングや UPnP が何なのかまったく知らない平均的な消費者をターゲットにしていると思います。」

上のセクションで書いたり説明したりしたように、私たちはここで Kevin の意見に同意します。

彼は続けた:

「UPnP を無効にすると、この特定のセキュリティ ホールは確実に閉じられますが、現実の世界では、ほとんどの消費者ルーターがこの機能をオンにすることになるため、世に出ているこれらの NAS 製品の大部分は、知らず知らずのうちに自らを危険にさらしている可能性があります。 」

「2 つの個別の LAN ネットワークをサポートする新しいルーターを購入して、インターネットへの直接アクセスが拒否されている/UPnP がない LAN にこの NAS を配置できるようにすることを提案する人もいます。これを消費者に期待するのはさらにばかげています。それは可能ですし、将来的にはそうなるかもしれませんが、現時点ではネットワーク機器をアップグレードする必要性をあまり感じていません。それは機能し、満足していますが、上で詳述したのと同じ理由で、ここでもやや要点を外しています。

「これが、私がデバイス自体を探検した理由です。ありがたいことに、TerraMaster はこれらのボックスに root を提供します。これは素晴らしいことです。これにより、私が行った修正を発見することができました。

また、別の TerraMaster ユーザーによる追加の検出を NAS に添付します。 TerraMaster に関連する別のエクスプロイトは、管理者パスワードの漏洩に関するもので、Hacker News の投稿コメントに残されました。 https://news.ycombinator.com/item?id=26683488.

ユーザー「kotsec」は次のように主張しています。

「現在、インターネットに接続された TerraMaster NAS は存在しないはずです。先月TerraMasterにバグを報告しましたが、まだ修正されていませんに設立された地域オフィスに加えて、さらにローカルカスタマーサポートを提供できるようになります。」

「に行く http://NAS_IP/module/api.php?wap/ そして、管理者パスワードが md5crypt ハッシュとして出力されます。なぜ?ある種のバックドア/開発コードだと思いますが、わかりません。

では、UPnP を使用する必要がありますか?

UPnP の使用には本質的に何も問題はありません。ただし、これらのプロトコルには多くのセキュリティ上の問題があるようです。 UPnP の脆弱性について報告されたのはこれが初めてではありません。過去数年間でさらにいくつかは、ルーター、その他のネットワーク デバイス、ローカル ネットワークに関連したものでした。

通常、UPnP の脆弱性に対する攻撃は、ホーム ユーザーに対して実行される可能性は低く、SOHO や SMB に対して実行される可能性があります。それでも、それが起こる可能性はあります。いずれの場合も、NAS は公共のインターネットからの転送を要求するデバイスであってはなりません。 Kevin と他の TerraMaster ユーザーは、この問題を修正するための修正またはパッチをまだ待っています。

UPnP を無効にするかどうかのジレンマは完全にあなた次第のようです。それは利便性のために安全性を犠牲にしているのです。ルーターで UPnP を有効にすると、多くのデバイスやアプリケーションがインターネットに公開される可能性がありますが、同時に、リモートからのアクセスが容易になります。

ポート転送が必要なアプリケーションを使用する予定がない場合は、UPnP を無効にする必要があります。現在では、ゲーム コンソールやサーバー、IoT デバイス、ピアツーピア アプリケーションなどがその最良の例です。これらのアプリケーションのいずれかが必要で、それでも UPnP を使用したくない場合は、ルーターでいつでも手動 (昔ながらの) ポート転送を実行できます。結局のところ、Kevin は UPnP を無効にすることになり、そのことに満足しているようです。

続きを読む – 4 つのステップ セキュアなNAS

***4 年 12 月 2021 日更新 – TerraMaster には ファームウェアアップデートを発行しました***

StorageReview と連携する

ニュースレター | YouTube | LinkedIn | Instagram | Twitter | Facebook | TikTok | RSSフィード