マルウェアやランサムウェアのハッキングが激化する中、業界の誰もが鉄壁のセキュリティ機能の導入に敏感になっています。 VMware は、セキュリティの強化だけでなく、ネットワークとクラウドの導入を含む NSX-T 3.2 でその要求に応えています。すべての新機能と拡張機能については、 以前の投稿.

マルウェアやランサムウェアのハッキングが激化する中、業界の誰もが鉄壁のセキュリティ機能の導入に敏感になっています。 VMware は、セキュリティの強化だけでなく、ネットワークとクラウドの導入を含む NSX-T 3.2 でその要求に応えています。すべての新機能と拡張機能については、 以前の投稿.

NSX-T 3.2 には、ネットワーク内のマルウェアやランサムウェア攻撃を識別して対応し、ユーザー識別機能と L7 アプリケーション識別機能を強化し、同時に導入を簡素化する新機能が導入されています。

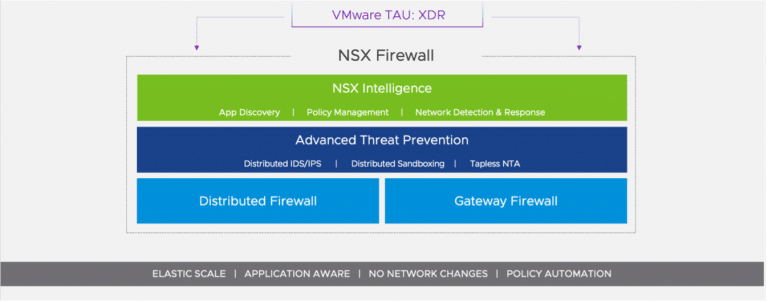

VMware NSX 3.2 セキュリティ – 分散型高度な脅威防御 (ATP)

ネットワークデバイスをハッキングする技術は、ますます洗練され続けています。これらの攻撃者は、単一の攻撃プロセスでは満足せず、多くの場合、複数の手法を使用してネットワークに侵入し、ネットワーク内を横方向に移動して重要なデータを盗みます。これらのハッカーを阻止するための以前の方法は、せいぜいアクセス制御のみに焦点を当てて攻撃対象領域を減らすマイクロセグメンテーション ソリューションでしたが、今日使用されているテクノロジーに対する保護を提供するには十分ではありませんでした。

VMware NSX-T 3.2 では、ネットワーク内の攻撃の検出と防止に重点を置いたいくつかの新機能が導入されています。かつて、このタイプのセキュリティには、ネットワーク セグメントごとに物理的なネットワーク タップが必要でした。これらのハードウェア タップはネットワークに混乱を引き起こす可能性があり、障害が発生した場合はタップを交換するのに大変な作業が必要になります。まったく効率的ではありません。

NSX-T 分散型マルウェア防御

2020 年に VMware が買収した Lastline 動的マルウェア テクノロジーは、NSX 分散ファイアウォールと統合され、分散マルウェア防御ソリューションを提供します。 Lastline がハイパーバイザー カーネル内に統合されているため、埋め込みファイアウォールは「既知の悪意のある」マルウェアと「ゼロデイ」マルウェアの両方を識別します。これは、新しいバージョンのマルウェアに対する防御の以前の方法に比べて大きな改善です。

分散型行動 IDPS

侵入検知防御システム(IDPS)は主にシグネチャベースの侵入検知を提供していましたが、NSX 3.2 では「動作」侵入検知機能も導入されています。この機能は、DNS トンネリングやビーコンなど、懸念の原因となる可能性のある動作の異常がワークロードで検出されたときに管理者に警告します。

ネットワークトラフィック分析(NTA)

分散 ネットワークトラフィック分析 (NTA) は NSX-T 3.2 で導入されます。 NTA は、ネットワーク全体の動作のベースラインを設定し、集約されたネットワーク レベルで異常な動作を特定するために使用されます。たとえば、横方向の動き、不審な RDP トラフィック、Active Directory サーバーとの悪意のある相互作用などのネットワーク全体の異常は、進行中の攻撃についてセキュリティ チームに警告し、迅速な修復措置を講じることに役立ちます。

ネットワークの検出と応答(NDR)

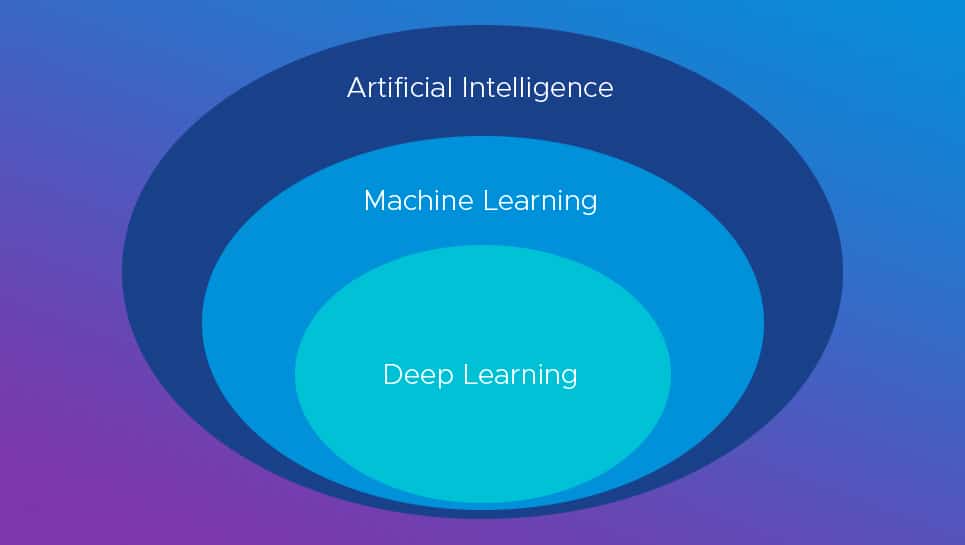

ML/AI はセキュリティの検出と防止における新しい技術を生み出すのに役立ちますが、ハッカーは既存のセキュリティ ツールを回避するためにこのテクノロジーを使用しています。これは、注意力の過負荷とその結果として生じる疲労につながります。 AI/ML はどこにでもあるようですので、これについてもう少し詳しく見てみましょう。

AI 対 ML

人工知能は、知的で人間のような行動を再現しようとします。これは機械学習を使用して実現できます。機械学習を含まない AI システムは、スキルがキャプチャされた一連のルールに基づいているため、エキスパート システムとみなされます。

機械学習 特定の種類の AI です。 ML システムは、大規模なデータ セットを分析し、データを分類し、何がどのカテゴリに属するかに関するルールを作成します。 ML を使用すると、ネットワーク動作データを分析し、定義された一連のルールに基づいて正常または異常に分類できます。

機械学習には 2 つの種類があります。 監視されたものと監視されていないもの. 教師ありML 分析対象のデータについて正確な予測を行うために、入力変数を出力変数にマッピングすることが含まれます。脅威検出として使用される場合、ML アルゴリズムは、疑わしい動作と「悪意のある」カテゴリ割り当てを使用して脅威分類子を開発し、その分類子を使用して新しいサンプルを分析できます。

In 教師なしML, システムは、データの特徴に基づいてデータのグループをクラスター化します。その結果、同様の要素を持つグループが識別され、分析者は 1 つの決定に基づいて多数の同様のサンプルを処理できるようになります。

そして、そこに ディープラーニング: a データの分析に統計分析の代わりにニューラル ネットワークを使用する、特定のタイプの機械学習。ディープラーニングは、大量のデータから分類を見つけることに特に優れています。しかし、深層学習には、実行可能ファイルが危険である理由など、何かが特定のグループに属する理由についての説明力が低下するという欠点があります。

ベンダーが AI/ML ツールを使用して安全なシステムを作成しようとしているのと同じように、世界中のハッカーも同様です。彼らはこれまでに収集したデータを使用し、悪意のある行為を生み出します。これは敵対的学習と呼ばれ、開発者はそのような種類の攻撃を定義し、システムへの侵入を防ぐブロックを作成する必要があります。

高度な AI/ML 技術を活用した NSX-T 3.2 ネットワークの検出と応答 このソリューションは、IDS、NTA、マルウェア検出などのさまざまな検出システムからのセキュリティ IOC を統合します。など、その時点で行われている特定の攻撃を示す「キャンペーン ビュー」を提供します。 MITRE ATT&CK の視覚化は、顧客が個々の攻撃のキル チェーンの特定の段階を確認するのに役立ち、「タイム シーケンス」ビューは、ネットワーク上の攻撃に寄与したイベントのシーケンスを理解するのに役立ちます。

ファイアウォールの主な機能強化

NSX-T 3.2 で高度な脅威防御機能を提供する一方で、コアのファイアウォール機能に有意義な機能拡張を提供することも、同様に重要なイノベーション領域です。

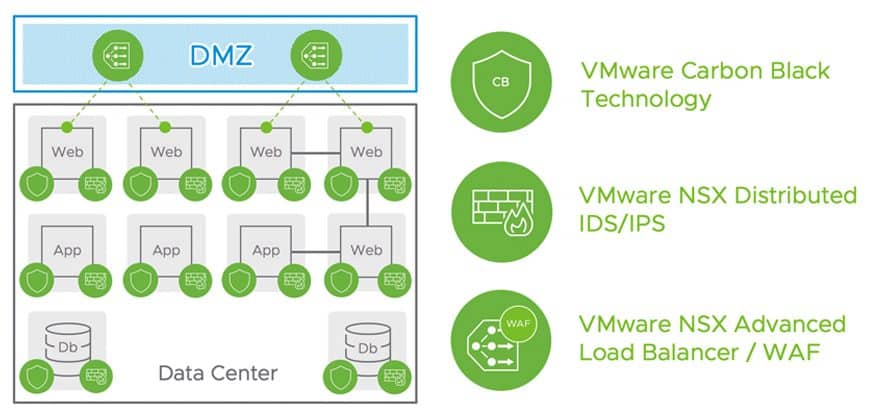

NSX-T 3.2 より前は、ワークロードがオーバーレイ ベースの N-VDS スイッチ ポートと VLAN ベースのスイッチ ポートの両方に接続されていたため、分散ファイアウォールを適用する前に、お客様は VLAN スイッチ ポートを VDS から N-VDS に移動する必要がありました。 NSX-T 3.2 では、N-VDS に移行することなく、ネイティブ VLAN DVPG がそのままサポートされます。事実上、ネットワーク構造を変更することなく、完全にシームレスな方法で分散セキュリティを実現できます。

NSX-T 3.2 では、分散ファイアウォール ルールを vCenter 内でネイティブに作成および変更できます。中小規模の VMware 顧客の場合、この機能により、別の NSX Manager インターフェイスを利用する必要がなくなります。

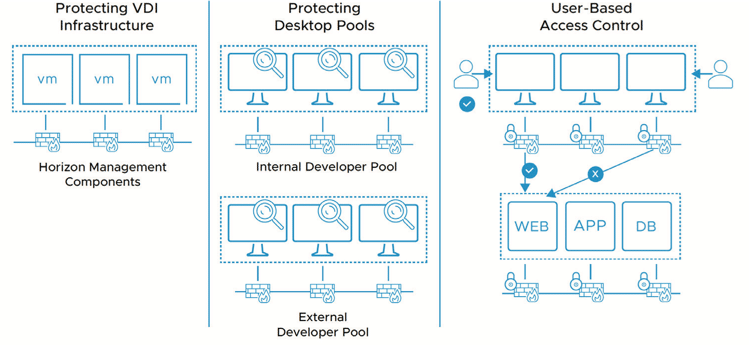

NSX は、以前のリリースでユーザー ID ベースのアクセス制御をサポートしていました。この新しいリリースでは、ユーザー ID マッピングをサポートする Microsoft Active Directory に直接接続する機能が導入されました。 Active Directory ユーザー認証を使用しないお客様のために、NSX はユーザー ID マッピングを実行する別の方法として VMware vRealize Log Insight をサポートしています。この機能拡張は、NSX 分散ファイアウォールと NSX 分散ファイアウォールの両方に適用されます。 NSX ゲートウェイ ファイアウォール.

分散ファイアウォールおよびゲートウェイ ファイアウォール向けの強化された L7 アプリケーション識別

シグネチャ セットは現在、約 750 のアプリケーションに拡張されています。境界ファイアウォール ベンダーとは異なり、NSX ではインターネット アプリケーションの識別ではなく、企業がホストする内部アプリケーションに焦点を当てています。この機能拡張は、NSX 分散ファイアウォールとゲートウェイ ファイアウォールの両方に適用されます。

NSX インテリジェンス

NSX インテリジェンス ネットワーク内のすべてのアプリケーション トラフィックを可視化します。管理者はマイクロセグメンテーション ポリシーを作成して、攻撃対象領域を削減します。処理パイプラインは、East-West トラフィックの重複排除、集約、相関付けを行い、詳細な可視性を提供します。

アプリケーション インフラストラクチャの成長に伴い、セキュリティ分析プラットフォームも成長する必要があります。この新しいリリースでは、サービスがスタンドアロン アプライアンスから Kubernetes を利用したコンテナ化されたマイクロサービス アーキテクチャに移行されました。このアーキテクチャの変更により、NSX Intelligence データ レイクは将来も保証され、最終的にはソリューションが n ノードの Kubernetes クラスタにスケールアウトされます。このアップデートにより、NSX Intelligence は、特にスケールアウト機能を備えた大企業に適したものになります。

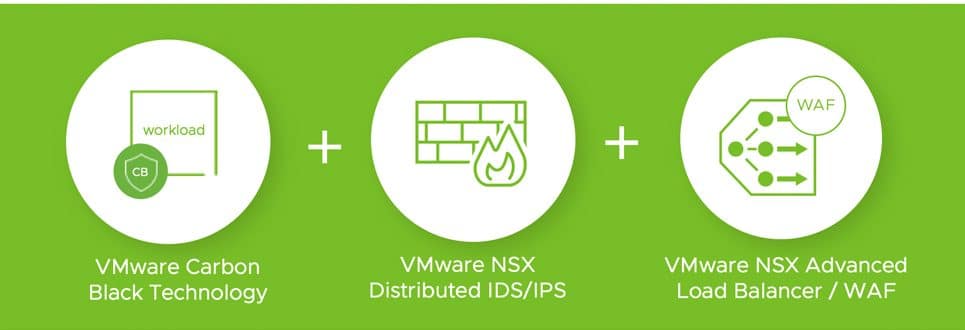

NSX ゲートウェイ ファイアウォール

NSX 分散ファイアウォールはネットワーク内の東西制御に重点を置いていますが、NSX ゲートウェイ ファイアウォールはゾーン内外の上りトラフィックと下りトラフィックを保護するために使用されます。

3.2 リリースの NSX Gateway ファイアウォールは、重要な高度な脅威検出機能を備えて更新されています。ゲートウェイ ファイアウォールは、ネットワークに出入りする既知のマルウェアとゼロデイ マルウェアの両方を識別できるようになりました。この新しい機能は、ゲートウェイ ファイアウォールと Lastline の評判の高いダイナミック ファイアウォールの統合に基づいています。 ネットワークサンドボックス 技術。

内部ユーザーやアプリケーションが悪意のある Web サイトにアクセスすることは、対処する必要がある大きなセキュリティ リスクです。さらに、企業は企業のインターネット使用ポリシーに準拠するために、インターネット アクセスを制限する必要があります。

3.2 の NSX Gateway ファイアウォールは、インターネット サイトへのアクセスを制限することもでき、URL が属するカテゴリまたは URL の「レピュテーション」に基づいて内部ユーザーが悪意のあるサイトにアクセスするのを防ぎます。 URL からカテゴリおよびレピュテーションへのマッピングは VMware によって常に更新されるため、インターネット サイトに多くの変更が加えられた後でも、顧客の意図が自動的に適用されます。

まとめ

NSX-T リリース 3.2 では、既存の NSX-T セキュリティが大幅に強化されています。 NSX ゲートウェイ ファイアウォールのアップデートは、外部ハッカーからの継続的な脅威に対処するだけでなく、外部 Web サイトへの内部アクセスを監視する必要性にも対処します。このリリースの最も興味深いアップデートの XNUMX つは、AI/ML に関するものであり、トラフィックを分析し、インテリジェントな IDPS、NTA、NDR 機能を実行するために AI/ML がどのように利用されているかに関するものです。これにより、常に存在するハッキングの脅威を防ぐツールが管理者に提供されます。

StorageReview と連携する

ニュースレター | YouTube |ポッドキャスト iTunes/Spotifyは | Instagram | Twitter | Facebook | TikTok | RSSフィード