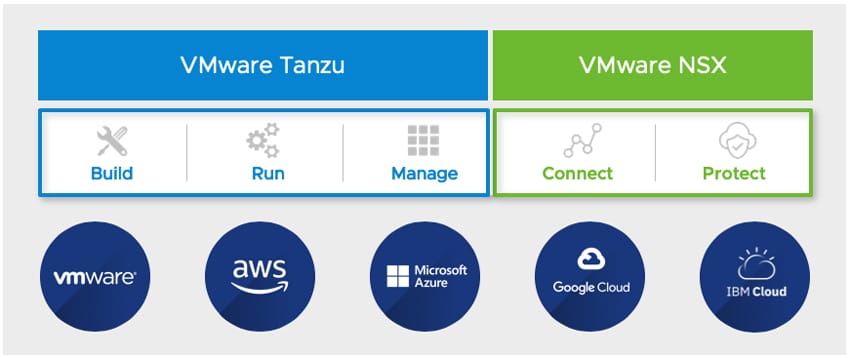

In augustus kondigde VMware zijn Tanzu-portfolio aan, dat gericht is op het veranderen van de manier waarop ondernemingen software bouwen op Kubernetes. Niet alleen zou Tanzu de software-build veranderen, er wordt gezegd dat het helpt om Kubernetes consistent in verschillende clouds uit te voeren en om Kubernetes-vloten te helpen beheren vanaf één enkel controlepunt. VMware heeft onlangs aangekondigd dat het NSX Service Mesh op VMware Tanzu heeft geïntroduceerd.

In augustus kondigde VMware zijn Tanzu-portfolio aan, dat gericht is op het veranderen van de manier waarop ondernemingen software bouwen op Kubernetes. Niet alleen zou Tanzu de software-build veranderen, er wordt gezegd dat het helpt om Kubernetes consistent in verschillende clouds uit te voeren en om Kubernetes-vloten te helpen beheren vanaf één enkel controlepunt. VMware heeft onlangs aangekondigd dat het NSX Service Mesh op VMware Tanzu heeft geïntroduceerd.

Alle bovenstaande voordelen klinken geweldig voor bedrijven die Kubernetes meer willen benutten. Het grote nadeel is hoe consistent verkeer tussen de services die over alle clusters en clouds zijn gedistribueerd, kan worden verbonden en beveiligd, terwijl aan applicatie-SLA's wordt voldaan. NSX Service Mesh is het antwoord van VMware, aangezien het bedrijf stelt dat het een applicatieconnectiviteit en beveiligingsstructuur kan bieden die zich kan uitstrekken over alle Kubernetes-clusters en cloudomgevingen van alle gebruikers. NSX Service Mesh doet dit door op intelligente wijze verkeer en API-oproepen tussen services te controleren en te observeren en consistent beveiligings- en nalevingsbeleid te implementeren in verschillende clouds, of verbinding te maken en te beschermen.

Voor Connect zou NSX Service Mesh fijnmazig, op regels gebaseerd verkeersbeheer bieden om gebruikers controle te geven over hoe verkeer en API-oproepen tussen services stromen. MSX Service Mesh maakt een eenvoudige configuratie van wereldwijde load balancing mogelijk met failover over clusters in meerdere zones of regio's, splits verkeer en routeverzoeken op basis van percentages of verzoekinhoud, en implementeer veerkracht van applicaties met behulp van time-outs/nieuwe pogingen en stroomonderbrekers. Er is ook integratie met open source en tools voor monitoring en probleemoplossing van derden.

Voor Protect implementeert NSX Service Mesh een zero-trust beveiligingsmodel voor moderne, cloudgebaseerde applicaties. Dit gebeurt via het volgende:

- Sterk authenticeren van de identiteit van gebruikers en services

- Gebruikers en services autoriseren om te communiceren door de aanvraagcontext te analyseren

- Versleuteling van applicatieverkeer binnen en tussen clusters en clouds

- Loggen van alle verzoek- en toegangsgebeurtenissen voor auditing en naleving

NSX Service Mesh introduceert ook een nieuw isolatie-element via Global Namespaces (GNS). GNS bestaat uit een wereldwijde naamruimte van microservices die zijn gedistribueerd over meerdere Kubernetes-clusters en clouds. Van elk GNS wordt gezegd dat het zijn eigen identiteitsbeheer, beleid (bijv. beveiliging en SLO's), naamgeving / DNS en verkeersroutering biedt.

Meld u aan voor de StorageReview-nieuwsbrief