Volgens een Veeam 2022 Ransomware Trends Report versleutelen cybercriminelen met succes gemiddeld 47 procent van de productiegegevens, waarbij slachtoffers slechts 69 procent van de getroffen gegevens kunnen herstellen. Het Ransomware-rapport is vandaag onthuld op VeeamON 2022 en Veeam heeft het beschikbaar gesteld voor Download.

Volgens een Veeam 2022 Ransomware Trends Report versleutelen cybercriminelen met succes gemiddeld 47 procent van de productiegegevens, waarbij slachtoffers slechts 69 procent van de getroffen gegevens kunnen herstellen. Het Ransomware-rapport is vandaag onthuld op VeeamON 2022 en Veeam heeft het beschikbaar gesteld voor Download.

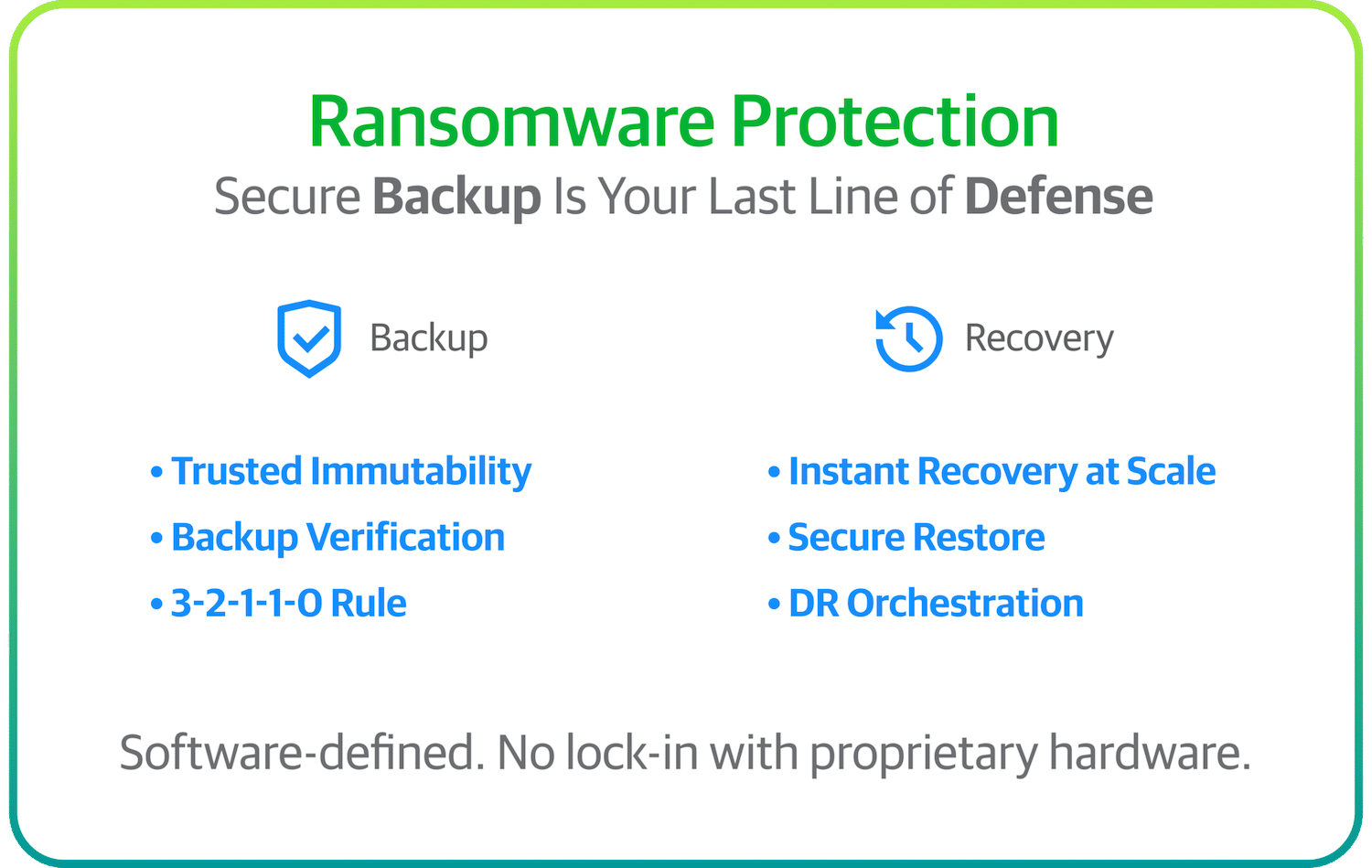

Volgens het rapport verliezen bedrijven de strijd als het gaat om de verdediging tegen ransomware-aanvallen, waaruit bleek dat 72 procent van de organisaties gedeeltelijke of volledige aanvallen had op hun back-uprepository's, wat een dramatische impact had op de mogelijkheid om gegevens te herstellen zonder losgeld te betalen. Uit het rapport bleek ook dat 80 procent van de succesvolle aanvallen gericht was op bekende kwetsbaarheden, wat het belang van het patchen en upgraden van software nog eens benadrukt. Bijna alle aanvallers probeerden back-uprepository's te vernietigen om het slachtoffer onmogelijk te maken om te herstellen zonder het losgeld te betalen.

De Veeam 2022 Ransomwaretrendrapport onthult de resultaten van een onafhankelijk onderzoeksbureau dat 1,000 IT-leiders ondervroeg wiens organisaties in de afgelopen 12 maanden minstens één keer met succes door ransomware waren aangevallen, waardoor het een van de meest uitgebreide rapporten in zijn soort is. Deze studie is de eerste in zijn soort. Het onderzoekt de belangrijkste lessen die uit deze incidenten zijn getrokken, hun impact op IT-omgevingen en de stappen die zijn genomen om moderne strategieën voor gegevensbescherming te implementeren om de bedrijfscontinuïteit te waarborgen. Het onderzoeksproject onderzocht specifiek vier IT-persona's (CISO's, beveiligingsprofessionals, back-upbeheerders en IT-operaties) om de afstemming van cyberparaatheid in organisaties te begrijpen.

"Ransomware heeft gegevensdiefstal gedemocratiseerd en vereist een gezamenlijke verdubbeling van organisaties in elke branche om hun vermogen om te herstellen en te herstellen zonder het losgeld te betalen te maximaliseren", zegt Danny Allan, CTO bij Veeam. “Cybercriminelen betalen om gegevens te herstellen is geen strategie voor gegevensbescherming. Er is geen garantie dat gegevens worden hersteld, de risico's van reputatieschade en verlies van klantvertrouwen zijn groot, en het allerbelangrijkste: dit voedt een self-fulfilling prophecy die criminele activiteiten beloont."

Het losgeld betalen is geen herstelstrategie

Van de ondervraagde organisaties betaalde 76 procent van de cyberslachtoffers het losgeld om een aanval te beëindigen en gegevens te herstellen. Helaas, terwijl 52 procent het losgeld betaalde en gegevens kon herstellen, betaalde 24 procent het losgeld maar kon de gegevens nog steeds niet herstellen - wat resulteert in een kans van één op drie dat het betalen van het losgeld nog steeds leidt tot geen gegevens. Met name 19 procent van de organisaties betaalde het losgeld niet omdat ze hun gegevens konden herstellen. Dit is wat de resterende 81 procent van de cyberslachtoffers moet nastreven: gegevens herstellen zonder losgeld te betalen.

"Een van de kenmerken van een sterke strategie voor moderne gegevensbescherming is een toewijding aan een duidelijk beleid dat de organisatie nooit het losgeld zal betalen, maar alles zal doen wat in haar vermogen ligt om aanvallen te voorkomen, te verhelpen en ervan te herstellen", voegt Allan toe. “Ondanks de alomtegenwoordige en onvermijdelijke dreiging van ransomware, klopt het verhaal dat bedrijven er hulpeloos tegenover staan niet. Leid medewerkers op en zorg ervoor dat ze een onberispelijke digitale hygiëne toepassen; voer regelmatig rigoureuze tests uit van uw oplossingen en protocollen voor gegevensbescherming en stel gedetailleerde bedrijfscontinuïteitsplannen op die de belangrijkste belanghebbenden voorbereiden op worstcasescenario's.

Preventie vereist toewijding van zowel IT als gebruikers

Het "aanvalsoppervlak" voor criminelen is divers. Cyberschurken krijgen meestal eerst toegang tot productieomgevingen door dwalende gebruikers die op kwaadaardige links klikken, onveilige websites bezoeken of zich bezighouden met phishing-e-mails, waardoor de vermijdbare aard van veel incidenten aan het licht komt. Na het succesvol verkrijgen van toegang tot de omgeving, was er weinig verschil in infectiepercentages tussen datacenterservers, externe kantoorplatforms en in de cloud gehoste servers.

In de meeste gevallen maakten indringers misbruik van bekende kwetsbaarheden, waaronder veelvoorkomende besturingssystemen en hypervisors, NAS-platforms en databaseservers, waarbij geen middel onbeproefd bleef en ongepatchte of verouderde software werd misbruikt. Met name werden aanzienlijk hogere infectiepercentages gerapporteerd door beveiligingsprofessionals en back-upbeheerders in vergelijking met IT Operations of CISO's, wat impliceert dat "degenen die dichter bij het probleem staan, nog meer van de problemen zien".

Herstel begint met onveranderlijkheid

Respondenten van het onderzoek bevestigden dat 94 procent van de aanvallers probeerde back-uprepository's te vernietigen, en in 72 procent van de gevallen was deze strategie op zijn minst gedeeltelijk succesvol. Het verwijderen van de reddingslijn van een organisatie is een populaire aanvalsstrategie omdat het de kans vergroot dat slachtoffers geen andere keuze hebben dan het losgeld te betalen. De enige manier om ons tegen dit scenario te beschermen, is door ten minste één onveranderlijke of air-gapped laag binnen het raamwerk voor gegevensbescherming te hebben - wat 95 procent van de ondervraagden zei nu te hebben. Veel organisaties meldden een zekere mate van onveranderlijkheid of air-gap-media in meer dan één laag van hun schijf-, cloud- en tapestrategie.

Andere belangrijke bevindingen uit het Veeam 2022 Ransomware Trends Report zijn:

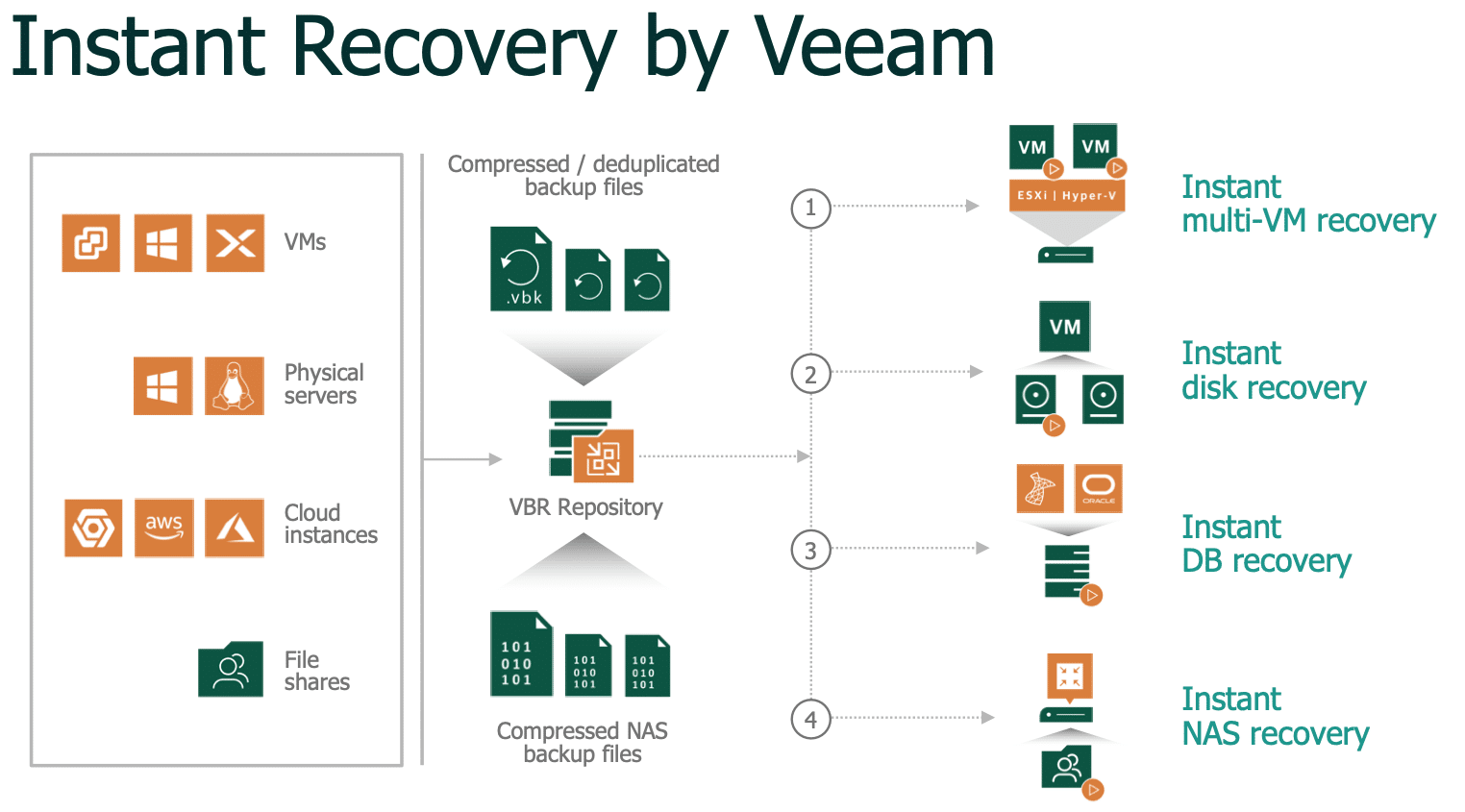

- Orkestratie is belangrijk: Om de herstelbaarheid van hun systemen proactief te waarborgen, automatiseert een op de zes (16 procent) IT-teams de validatie en herstelbaarheid van hun back-ups om ervoor te zorgen dat hun servers herstelbaar zijn. Vervolgens gebruikt 46 procent van de respondenten tijdens het herstel van een ransomware-aanval een geïsoleerde "sandbox" of staging-/testruimte om ervoor te zorgen dat hun herstelde gegevens schoon zijn voordat de systemen weer in productie worden genomen.

- Organisatie-afstemming moet verenigen: 81 procent gelooft dat de cyber- en bedrijfscontinuïteits-/noodherstelstrategieën van hun organisaties op elkaar zijn afgestemd. 52 procent van de respondenten is echter van mening dat de interacties tussen deze teams verbetering behoeven.

- Diversificatie van de repositories is de sleutel: Bijna alle (95 procent) organisaties hebben ten minste één onveranderlijk of air-gapped gegevensbeschermingsniveau. Vierenzeventig procent gebruikt cloudrepository's die onveranderlijk zijn, 67 procent gebruikt on-premises schijfrepository's met onveranderlijkheid of vergrendeling, en 22 procent gebruikt air-gapped tape. Onveranderlijk of niet, organisaties merkten op dat naast schijfrepository's, 45 procent van de productiegegevens nog steeds op tape wordt opgeslagen en 62 procent op een bepaald moment in hun gegevenslevenscyclus naar een cloud gaat.

Over het rapport

Veeam gaf een onafhankelijk marktonderzoeksbureau, Vanson Bourne, de opdracht om een onderzoek uit te voeren onder 1,000 onbevooroordeelde IT-leiders over de impact van ransomware op hun omgevingen en hun toekomstige IT-strategieën en initiatieven voor gegevensbescherming. De respondenten vertegenwoordigden organisaties van elke omvang uit 16 landen in APJ, EMEA en Noord- en Zuid-Amerika.

Voor meer informatie, bezoek https://www.veeam.com.

Ondersteunende bronnen:

• Veeam 2022 Ransomwaretrendrapport

Neem contact op met StorageReview

Nieuwsbrief | YouTube | Podcast iTunes/Spotify | Instagram | Twitter | Facebook | TikTok | RSS Feed