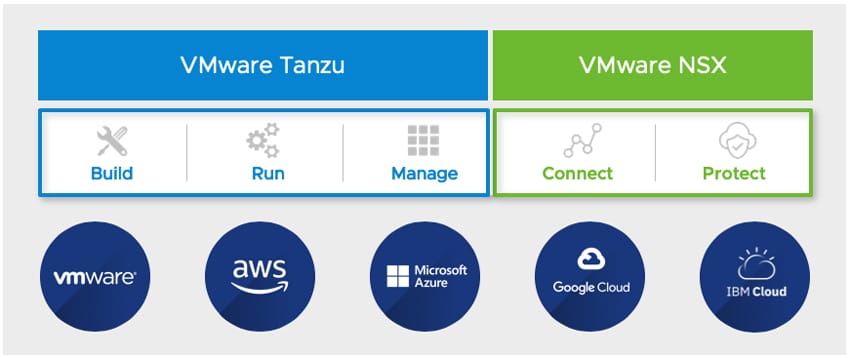

Em agosto, a VMware anunciou seu portfólio Tanzu, que visa mudar a forma como as empresas criam software no Kubernetes. O Tanzu não apenas mudaria a construção do software, mas também ajudaria a executar o Kubernetes de forma consistente nas nuvens, bem como ajudaria a gerenciar as frotas do Kubernetes a partir de um único ponto de controle. A VMware anunciou recentemente que introduziu o NSX Service Mesh no VMware Tanzu.

Em agosto, a VMware anunciou seu portfólio Tanzu, que visa mudar a forma como as empresas criam software no Kubernetes. O Tanzu não apenas mudaria a construção do software, mas também ajudaria a executar o Kubernetes de forma consistente nas nuvens, bem como ajudaria a gerenciar as frotas do Kubernetes a partir de um único ponto de controle. A VMware anunciou recentemente que introduziu o NSX Service Mesh no VMware Tanzu.

Todos os benefícios acima parecem ótimos para empresas que buscam aproveitar mais o Kubernetes. A grande desvantagem é como conectar e proteger consistentemente o tráfego entre os serviços distribuídos em todos os clusters e nuvens, ao mesmo tempo em que entrega SLAs de aplicativos. O NSX Service Mesh é a resposta da VMware, pois a empresa afirma que pode fornecer uma malha de segurança e conectividade de aplicativos que pode abranger todos os clusters Kubernetes de usuários e ambientes de nuvem. O NSX Service Mesh faz isso controlando e observando de forma inteligente o tráfego e as chamadas de API entre os serviços e implementando políticas consistentes de segurança e conformidade nas nuvens ou conectando e protegendo.

Para o Connect, diz-se que o NSX Service Mesh fornece gerenciamento de tráfego refinado e baseado em regras para dar aos usuários controle sobre como o tráfego e as chamadas de API fluem entre os serviços. O MSX Service Mesh permite uma configuração fácil de balanceamento de carga global com failover em clusters em várias zonas ou regiões, tráfego dividido e solicitações de roteamento com base em porcentagens ou conteúdo de solicitação e implementação de resiliência de aplicativo usando tempos limite/novas tentativas e disjuntores. Também há integração com ferramentas de monitoramento e solução de problemas de código aberto e de terceiros.

Para o Protect, o NSX Service Mesh implementa um modelo de segurança de confiança zero para aplicativos modernos baseados em nuvem. Isso é feito através do seguinte:

- Autenticação forte das identidades de usuários e serviços

- Autorizando usuários e serviços a se comunicarem analisando o contexto da solicitação

- Criptografar o tráfego de aplicativos que passa dentro e entre clusters e nuvens

- Registrar todos os eventos de solicitação e acesso para auditoria e conformidade

O NSX Service Mesh também introduz um novo elemento de isolamento por meio de Global Namespaces (GNS). O GNS consiste em um namespace global de microsserviços distribuídos em vários clusters e nuvens do Kubernetes. Diz-se que cada GNS fornece seu próprio gerenciamento de identidade, políticas (por exemplo, segurança e SLOs), nomeação/DNS e roteamento de tráfego.

Inscreva-se no boletim informativo StorageReview