Na semana passada, um cliente revelou uma séria vulnerabilidade do TerraMaster NAS que a empresa ainda precisa reparar. A TerraMaster afirma que seus sistemas NAS estão disponíveis apenas em uma rede local. Acontece que seus sistemas NAS são acessíveis em toda a Internet por meio do protocolo UPnP. Universal Plug and Play (UPnP) é usado por um número infinito de dispositivos de rede, incluindo NAS, roteadores, computadores, consoles de jogos, impressoras, dispositivos móveis, dispositivos IoT e muitos mais.

Na semana passada, um cliente revelou uma séria vulnerabilidade do TerraMaster NAS que a empresa ainda precisa reparar. A TerraMaster afirma que seus sistemas NAS estão disponíveis apenas em uma rede local. Acontece que seus sistemas NAS são acessíveis em toda a Internet por meio do protocolo UPnP. Universal Plug and Play (UPnP) é usado por um número infinito de dispositivos de rede, incluindo NAS, roteadores, computadores, consoles de jogos, impressoras, dispositivos móveis, dispositivos IoT e muitos mais.

Leia mais – 4 passos para um NAS seguro

A vulnerabilidade via UPnP pode conceder usuários não autenticados, permitindo que eles invadam e extraiam remotamente seus dados, escaneiem suas redes locais ou até mesmo façam seus dispositivos participarem de ataques DDoS. Entramos em contato com Kevin Norman, o usuário do TerraMaster por trás dessa descoberta recente. Ele compartilhou conosco sua opinião sobre essa exposição, detalhes adicionais e também alguns dos e-mails enviados à empresa, onde descreve as descobertas.

O que é UPnP?

Primeiramente, vamos considerar um cenário associado e tradicional; como recebemos leitores de todas as origens e domínios, é importante começar com o básico. Toda vez que você conecta um dispositivo USB, como um mouse, teclado, HDD portátil, em seu computador, você está usando Plug and Play (PnP). Seu dispositivo é reconhecido instantaneamente em todo o seu computador; O PnP evita o incômodo de fazer qualquer configuração adicional manualmente. Semelhante ao PnP, Universal Plug and Play (UPnP) ajuda a detectar quaisquer dispositivos em rede em sua rede local. Destina-se (principalmente) a redes sem fio residenciais e SOHO. Cenários típicos são conectar um roteador, sistema de jogos, NAS ou impressora, onde esses dispositivos serão reconhecidos imediatamente pelo seu computador pessoal e outros dispositivos.

O UPnP é útil, permitindo rapidamente que vários dispositivos encontrem clientes em sua rede local. E, assim como o PnP, diminui drasticamente a complexidade de configurar novos dispositivos. No entanto, o UPnP também pode ser ajustado automaticamente pelo seu roteador, permitindo que dispositivos acessem fora de sua rede local. Usando outro protocolo popular, o Internet Gateway Device (IGD), um cliente UPnP pode obter o endereço IP externo para sua rede e adicionar novos mapeamentos de encaminhamento de porta como parte de seu processo de configuração. Esse método pode parecer interessante do ponto de vista do consumidor, mas esse benefício também explora vulnerabilidades e ataques em larga escala. UPnP é essencialmente projetado para ser usado em redes locais confiáveis, onde o protocolo não precisa implementar nenhuma forma de autenticação ou verificação.

"O protocolo UPnP, como padrão, não implementa nenhuma autenticação, portanto, as implementações de dispositivos UPnP devem implementar o serviço adicional de Proteção de Dispositivos ou implementar o Serviço de Segurança de Dispositivos. Uma solução não padronizada chamada UPnP-UP (Universal Plug and Play – User Profile) propõe uma extensão para permitir mecanismos de autenticação e autorização de usuários para dispositivos e aplicativos UPnP. Muitas implementações de dispositivos UPnP carecem de mecanismos de autenticação e, por padrão, assumem que os sistemas locais e seus usuários são totalmente confiáveis."

Vulnerabilidade do TerraMaster NAS descoberta sobre UPnP

A TerraMaster Technology Co., Ltd. é uma empresa chinesa especializada em software de computador, armazenamento conectado à rede e armazenamento conectado diretamente. Recentemente, Kevin Norman publicou um no blog revelando uma vulnerabilidade no protocolo UPnP do TerraMaster que rapidamente se espalhou Reddit e Hacker News. Kevin, um engenheiro de software do Reino Unido, disse que relatou sua preocupação à TerraMaster em fevereiro deste ano por e-mail, após realizar alguns testes de forma independente.

Kevin encontrou a vulnerabilidade UPnP usando um TerraMaster F2-210. A descoberta despertou sua atenção, provavelmente, por causa de sua consciência e preocupação com o uso de protocolos UPnP, como ele havia afirmado e citado em alguns de seus artigos.

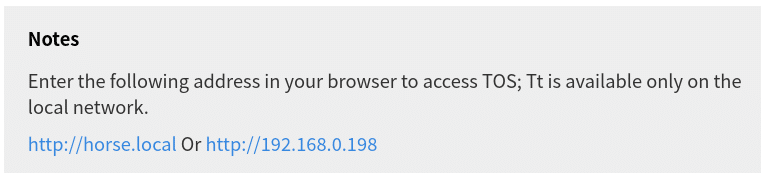

O NAS e muitos outros dispositivos de rede geralmente são administrados usando uma interface da Web, que geralmente é a mesma GUI. No caso do TerraMaster, ele utiliza o TerraMaster Operating System (TOS) para operar o NAS. Este sistema operacional solicita que você acesse sua GUI visitando o nome do host do NAS em sua rede usando a porta 8181. A interface do sistema afirma abertamente que o NAS não é acessível publicamente.

No entanto, Kevin explica que depois de alguns dias instalando o NAS, ele descobriu que poderia acessá-lo usando seu IP público, embora não tivesse encaminhado nada de porta. Mais uma vez, a GUI afirmou que o NAS só era acessível a partir da rede local.

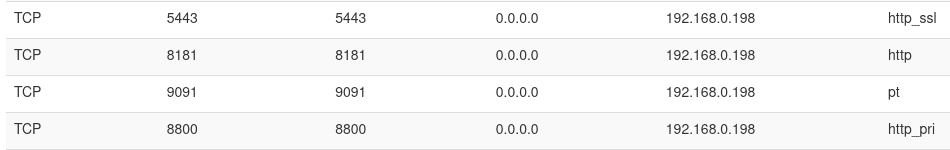

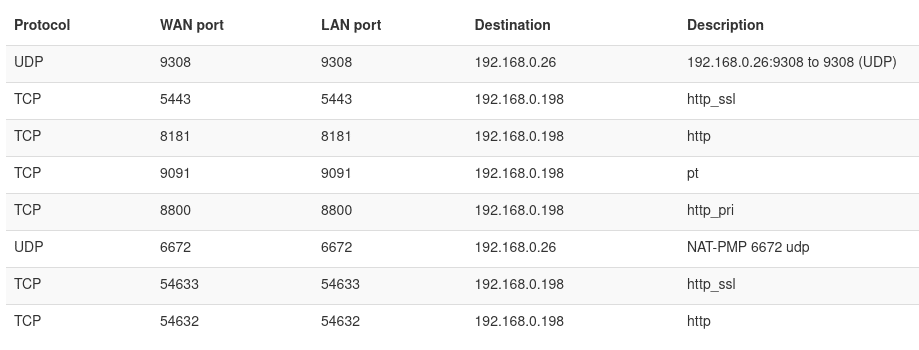

Ele inspecionou as regras de encaminhamento de porta de seu roteador, identificando que o NAS estava expondo quatro portas usando UPnP. Ele não foi apenas exposto à rede externa pela porta 8181, mas também pela porta 5443. Outras portas, disse Kevin, incluem a 9091 e a 8800, para as quais ele não conseguiu encontrar nenhuma explicação. A porta 9091 é geralmente usada para o Portainer, uma ferramenta de gerenciamento de contêineres para Docker, que ele não instalou no NAS.

Ele adivinhou que os desenvolvedores do TerraMaster estavam usando essas portas e possivelmente se esqueceram de remover a configuração para socá-las antes de lançar o software. “Parece que potencialmente algumas dessas regras foram deixadas no processo de desenvolvimento.” Kevin comentou: “Confio que este NAS é um hardware confiável; no entanto, tenho dúvidas em confiar em sua interface da web para a internet aberta. Geralmente, uma boa prática é expor o mínimo possível ao público da Internet de qualquer maneira!"

Além disso, ele tentou mudar a porta do servidor web para algo diferente a partir de 8181. O sistema encaminha a nova porta, mas ainda deixa a porta antiga exposta. Foi aqui que ele decidiu entrar em contato com a TerraMaster para tentar descobrir o que estava acontecendo.

TerraMaster Resposta e solução alternativa

Kevin entrou em contato com a empresa, mas não houve recomendações a serem atendidas ou uma solução deles para resolver esse problema prontamente. Kevin saiu sozinho, encontrando acesso root ao roteador, que ele usou para cavar sozinho. Ele comenta sua gratidão ao TerraMaster por pelo menos fornecer acesso root.

Após acessar via SSH no NAS e utilizar o root para explorar o sistema de arquivos, foi descoberto um arquivo que poderia ser modificado. O "/etc/upnp.json” mostra que contém uma lista de regras de encaminhamento de porta. Uma solução rápida de Kevin foi modificar este arquivo. Ele disse: “Simplesmente altere bEnable para 0 para quaisquer portas que você não deseja expor, reinicie o NAS e verifique as regras de encaminhamento de porta”.

"Isso resolve quase completamente o problema; no entanto, parece que as portas 8181 e 5443 permanecem perfuradas, mas resultam em 404 (erro) desde que movemos o servidor da web anteriormente.” Kevin descreve. “Isso é melhor do que antes, mas ainda não é perfeito. Aguardo mais instruções da Terramaster/uma atualização de software"

Leve em consideração que Kevin é um engenheiro de software. E como muitos na indústria de TI, ele entende e está muito familiarizado com rede, codificação e conceitos gerais de TI. Mas são muitos outros que não. Usuários regulares não poderão entrar em um sistema e modificar parâmetros avançados, mesmo depois de pesquisá-lo no Google.

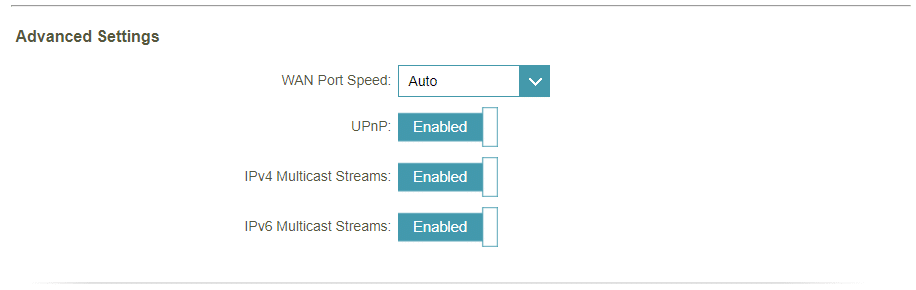

Sem entrar em mais detalhes técnicos, se você está realmente preocupado com este UPnP, você deve desativá-lo, pelo menos até fazer mais pesquisas e consultas. Kevin também optou por esta opção no final.

Uma opinião estendida e resposta da comunidade

Após o contato de Kevin, ele nos respondeu e foi muito gentil em estender sua opinião sobre o assunto. Ele também escreveu outro no blog onde ele continua sua opinião sobre este assunto. Depois de expor e publicar a vulnerabilidade, Kevin recebeu várias mensagens da comunidade, muitas apoiando seu ponto de vista sobre UPnP e TerraMaster. Outros não concordaram.

Ele nos disse, e mais tarde também escreveu em seu blog, o seguinte: “Alguns sugerem desabilitar o UPnP em seu roteador local, mas eu pessoalmente acredito que isso meio que não faz sentido. Sou um engenheiro de software que se interessa regularmente por infraestrutura (Kubernetes e similares) – e, portanto, tenho uma ideia do que estou fazendo. Portanto, eu 'poderia' desabilitar o UPnP. Esses produtos NAS não foram feitos para serem vendidos para pessoas como eu, eu acho, eles são mais voltados para o consumidor médio, que não teria a menor ideia do que é encaminhamento de porta ou UPnP.”

Concordamos com Kevin aqui, como escrevemos e também explicamos na seção acima.

Ele continuou:

"Desativar o UPnP definitivamente fecha essa falha de segurança específica, mas vivendo no mundo real por um segundo, a grande maioria dos roteadores de consumo terá esse recurso ativado e, portanto, a grande maioria desses produtos NAS em estado selvagem provavelmente estão se expondo involuntariamente .”

"Outros sugerem a compra de um novo roteador que suporte duas redes LAN separadas, para que este NAS possa ser colocado em uma LAN que não tenha acesso direto à Internet/não tenha UPnP. Isso é ainda mais ridículo esperar que os consumidores façam. Eu poderia fazer isso, e muito bem no futuro, mas não sinto a necessidade de atualizar meu equipamento de rede atualmente; funciona e estou feliz com isso e, novamente, erra um pouco o ponto pelas mesmas razões que descrevi acima."

"É por isso que fui explorar o próprio dispositivo. Felizmente, o TerraMaster fornece root nessas caixas, o que é legal da parte deles. Isso me levou a descobrir a correção que fiz."

Ele também anexa uma descoberta extra, por outro usuário do TerraMaster, no NAS. Outro exploit relacionado ao TerraMaster, que era sobre o vazamento da senha do administrador, foi deixado nos comentários do post do Hacker News. https://news.ycombinator.com/item?id=26683488.

O usuário “kotsec” afirma:

"Você NÃO deve ter nenhum TerraMaster NAS voltado para a Internet agora. Divulguei um bug no mês passado para TerraMaster que ainda não foi corrigido. "

"Acesse http://NAS_IP/module/api.php?wap/ e fornecerá sua senha de administrador como um hash md5crypt. Por que? Presumo que seja algum tipo de código backdoor/dev, mas não sei."

Então, você deve usar UPnP?

Não deve haver nada essencialmente errado com o uso de UPnP. No entanto, parece que esses protocolos têm muitos problemas de segurança. Este não é o primeiro caso relatado sobre a vulnerabilidade do UPnP; vários outros nos últimos anos foram relacionados a roteadores, outros dispositivos de rede e redes locais.

Normalmente, ataques a vulnerabilidades UPnP provavelmente não serão executados contra usuários domésticos, mas SOHO e SMB. No entanto, isso pode acontecer. De qualquer forma, o NAS não deve ser o dispositivo que solicita encaminhamentos da Internet pública. Kevin e outros usuários do TerraMaster ainda estão esperando por uma correção ou patch para remediar esse problema.

Parece que o dilema de desabilitar ou não o UPnP depende inteiramente de você; é trocar segurança por conveniência. O UPnP ativado em seu roteador pode expor muitos de seus dispositivos e aplicativos à Internet, mas, ao mesmo tempo, facilitará o contato remoto.

Você deve desabilitar o UPnP se não planeja usar aplicativos que precisam de encaminhamento de porta. Consoles e servidores de jogos, dispositivos IoT e aplicativos peer-to-peer são os melhores exemplos hoje em dia. Se você precisa de algum desses aplicativos e ainda não deseja usar o UPnP, sempre pode executar o encaminhamento de porta manual (à moda antiga) em seu roteador. Por que vale a pena, Kevin acabou desativando o UPnP e parece mais feliz por isso.

Leia mais – 4 passos para um NAS seguro

***Atualização 4/12/2021 – TerraMaster tem emitiu uma atualização de firmware***

Envolva-se com a StorageReview

Newsletter | YouTube | LinkedIn | Instagram | Twitter | Facebook | TikTok | RSS feed