Enligt en Veeam 2022 Ransomware Trends Report, krypterar cyberbrottslingar framgångsrikt i genomsnitt 47 procent av produktionsdata, och offer kan bara återställa 69 procent av den påverkade informationen. Ransomware-rapporten presenterades idag på VeeamON 2022, och Veeam har gjort den tillgänglig för ladda ner.

Enligt en Veeam 2022 Ransomware Trends Report, krypterar cyberbrottslingar framgångsrikt i genomsnitt 47 procent av produktionsdata, och offer kan bara återställa 69 procent av den påverkade informationen. Ransomware-rapporten presenterades idag på VeeamON 2022, och Veeam har gjort den tillgänglig för ladda ner.

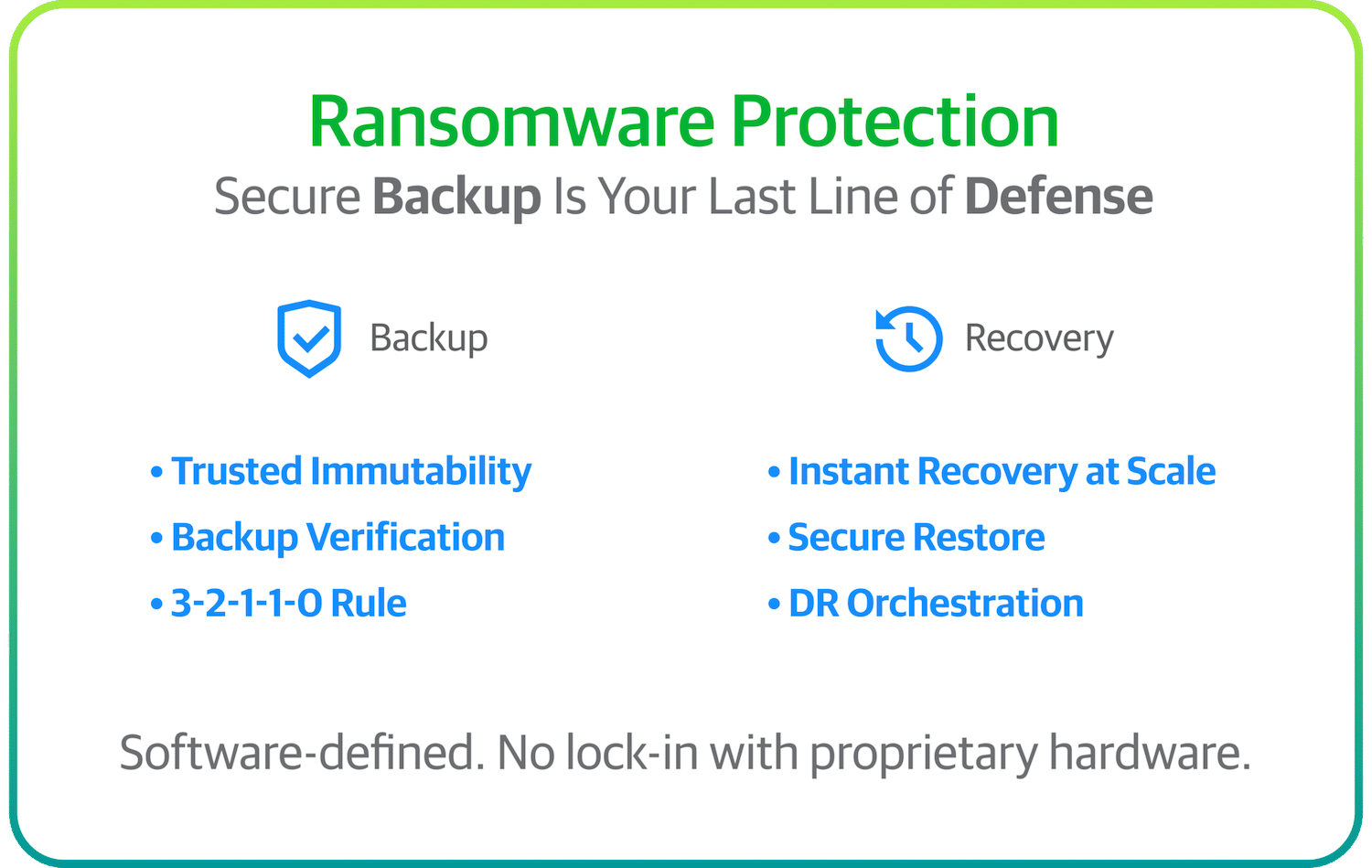

Enligt rapporten förlorar företag striden när det kommer till att försvara sig mot ransomware-attacker som fann att 72 procent av organisationerna hade partiella eller fullständiga attacker på sina säkerhetskopieringslager, vilket dramatiskt påverkade möjligheten att återställa data utan att betala lösensumman. Rapporten fann också att 80 procent av framgångsrika attacker riktade sig mot kända sårbarheter – vilket förstärker vikten av att patcha och uppgradera programvara. Nästan alla angripare försökte förstöra säkerhetskopior för att inaktivera offrets förmåga att återhämta sig utan att betala lösensumman.

Smakämnen Veeam 2022 Ransomware Trends Report avslöjar resultaten från ett oberoende analysföretag som undersökte 1,000 12 IT-ledare vars organisationer framgångsrikt hade attackerats av ransomware minst en gång under de senaste XNUMX månaderna, vilket gör det till en av de mest omfattande rapporterna i sitt slag. Denna studie är den första i sitt slag. Den undersöker de viktigaste lärdomarna från dessa incidenter, deras inverkan på IT-miljöer och de steg som vidtagits för att implementera moderna dataskyddsstrategier för att säkerställa kontinuitet i verksamheten. Forskningsprojektet undersökte specifikt fyra IT-personer (CISO:er, säkerhetsexperter, säkerhetskopieringsadministratörer och IT-drift) för att förstå anpassningen av cyberberedskap mellan organisationer.

"Ransomware har demokratiserat datastöld och kräver en fördubbling av samarbetet från organisationer över alla branscher för att maximera deras förmåga att åtgärda och återhämta sig utan att betala lösensumman", säger Danny Allan, CTO på Veeam. "Att betala cyberbrottslingar för att återställa data är ingen dataskyddsstrategi. Det finns ingen garanti för att data kan återställas, riskerna för skador på rykte och förlust av kundernas förtroende är höga, och viktigast av allt, detta ger en självuppfyllande profetia som belönar kriminell verksamhet.”

Att betala lösensumman är inte en återhämtningsstrategi

Av de undersökta organisationerna betalade 76 procent av cyberoffren lösensumman för att avsluta en attack och återställa data. Tyvärr, medan 52 procent betalade lösensumman och kunde återställa data, betalade 24 procent lösensumman men kunde fortfarande inte återställa data – vilket resulterade i en av tre chanser att betala lösensumman fortfarande leder till ingen data. Noterbart är att 19 procent av organisationerna inte betalade lösensumman eftersom de kunde återställa sina data. Detta är vad de återstående 81 procenten av cyberoffren måste sträva efter – att återställa data utan att betala lösensumman.

"Ett av kännetecknen för en stark modern dataskyddsstrategi är ett engagemang för en tydlig policy att organisationen aldrig kommer att betala lösensumman, utan göra allt som står i dess makt för att förhindra, åtgärda och återhämta sig från attacker", tillade Allan. "Trots det genomgripande och oundvikliga hotet från ransomware, är berättelsen om att företag är hjälplösa inför det inte korrekt. Utbilda anställda och se till att de tillämpar oklanderlig digital hygien; utför regelbundet rigorösa tester av dina dataskyddslösningar och protokoll, och skapa detaljerade affärskontinuitetsplaner som förbereder nyckelintressenter för värsta scenarier.”

Förebyggande åtgärder kräver noggrannhet från både IT och användare

"Attackytan" för kriminella är mångsidig. Cyberskurkar får oftast först tillgång till produktionsmiljöer genom att felaktiga användare klickar på skadliga länkar, besöker osäkra webbplatser eller engagerar sig i nätfiske-e-post, vilket avslöjar den undvikbara naturen hos många incidenter. Efter att ha lyckats få tillgång till miljön var det mycket liten skillnad i infektionsfrekvensen mellan datacenterservrar, fjärranslutna kontorsplattformar och molnbaserade servrar.

I de flesta fall utnyttjade inkräktare kända sårbarheter, inklusive vanliga operativsystem och hypervisorer, NAS-plattformar och databasservrar, utan att lämna stenen ovänd och utnyttja all oparpad eller föråldrad programvara. Noterbart rapporterades betydligt högre infektionsfrekvenser av säkerhetspersonal och säkerhetskopieringsadministratörer jämfört med IT-drift eller CISO, vilket antyder att "de som är närmare problemet ser ännu fler av problemen."

Sanering börjar med oföränderlighet

De som svarade på undersökningen bekräftade att 94 procent av angriparna försökte förstöra säkerhetskopieringslager, och i 72 procent av fallen var denna strategi åtminstone delvis framgångsrik. Detta avlägsnande av en organisations livlina för återhämtning är en populär attackstrategi eftersom det ökar sannolikheten för att offren inte skulle ha något annat val än att betala lösensumman. Det enda sättet att skydda sig mot detta scenario är att ha minst en oföränderlig eller luftgap nivå inom dataskyddsramverket – vilket 95 procent av de vi tillfrågade uppgav att de nu har. Många organisationer rapporterade att de hade en viss grad av oföränderlighet eller luftgap media i mer än en nivå av sin disk-, moln- och bandstrategi.

Andra viktiga resultat från Veeam 2022 Ransomware Trends Report inkluderar:

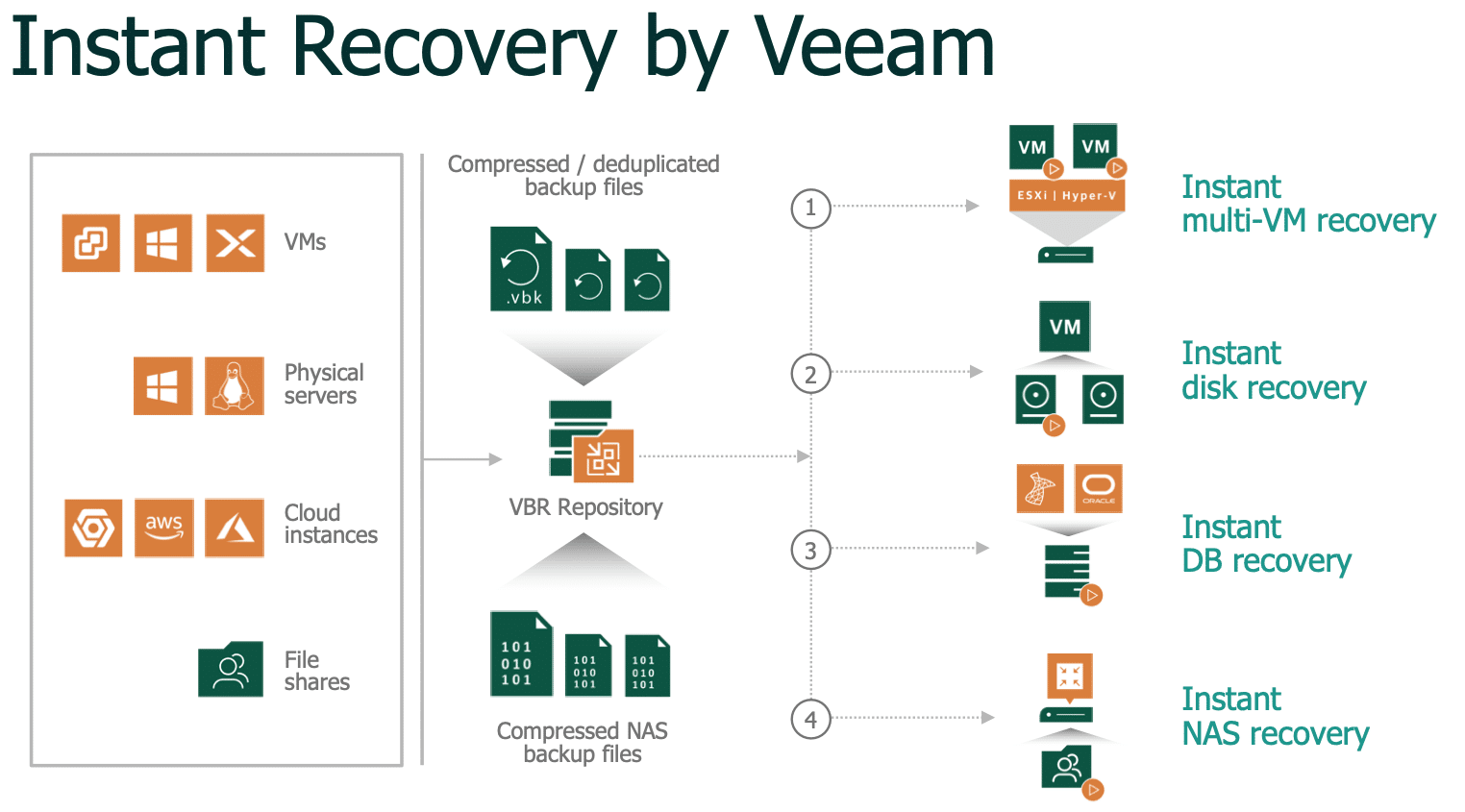

- Orkestering spelar roll: För att proaktivt säkerställa återställningsbarheten av sina system, automatiserar var sjätte (16 procent) IT-team valideringen och återställningsmöjligheten för sina säkerhetskopior för att säkerställa att deras servrar är återställbara. Sedan, under åtgärdande av en ransomware-attack, använder 46 procent av de tillfrågade en isolerad "sandlåda" eller iscensättning/testområde för att säkerställa att deras återställda data är ren innan de återinför systemen i produktion.

- Organisationens anpassning måste förenas: 81 procent tror att deras organisations strategier för cyber- och affärskontinuitet/katastrofåterställning är anpassade. Men 52 procent av de tillfrågade anser att interaktionen mellan dessa team kräver förbättring.

- Att diversifiera arkiven är nyckeln: Nästan alla (95 procent) organisationer har minst en oföränderlig eller luftig dataskyddsnivå. 67 procent använder molnlager som erbjuder oföränderlighet, 22 procent använder lokala disklager med oföränderlighet eller låsning, och 45 procent använder luftgap. Oföränderligt eller inte, organisationer noterade att förutom disklager lagras 62 procent av produktionsdata fortfarande på band, och XNUMX procent går in i ett moln någon gång under deras datalivscykel.

Om rapporten

Veeam har gett ett oberoende marknadsundersökningsföretag, Vanson Bourne, i uppdrag att genomföra en undersökning av 1,000 16 opartiska IT-ledare angående effekten av ransomware i deras miljöer och deras IT-strategier och dataskyddsinitiativ framåt. Respondenterna representerade organisationer av alla storlekar från XNUMX länder i APJ, EMEA och Amerika.

För mer information, besök https://www.veeam.com.

Stödjande resurser:

• Veeam 2022 Ransomware Trends Report

Engagera dig med StorageReview

Nyhetsbrev | Youtube | Podcast iTunes/Spotify | Instagram | Twitter | Facebook | TikTok | Rssflöde