Med eskaleringen av hackning av skadlig programvara och ransomware är alla i branschen känsliga för att implementera järnklädda säkerhetsfunktioner. VMware svarar på det samtalet med NSX-T 3.2 som inte bara inkluderar säkerhetsförbättringar utan även nätverk och molninstallation. Vi skrev om alla nya funktioner och förbättringar i en tidigare inlägg.

Med eskaleringen av hackning av skadlig programvara och ransomware är alla i branschen känsliga för att implementera järnklädda säkerhetsfunktioner. VMware svarar på det samtalet med NSX-T 3.2 som inte bara inkluderar säkerhetsförbättringar utan även nätverk och molninstallation. Vi skrev om alla nya funktioner och förbättringar i en tidigare inlägg.

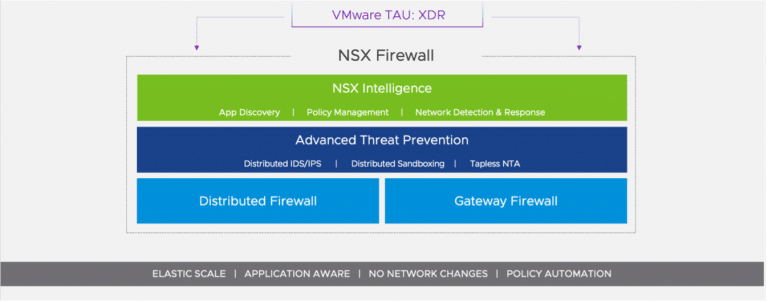

NSX-T 3.2 introducerar nya funktioner för att identifiera och svara på skadlig programvara och ransomware-attacker i nätverket, förbättra användaridentifiering och L7-applikationsidentifiering, och samtidigt förenkla implementeringen.

VMware NSX 3.2 Security – Distributed Advanced Threat Prevention (ATP)

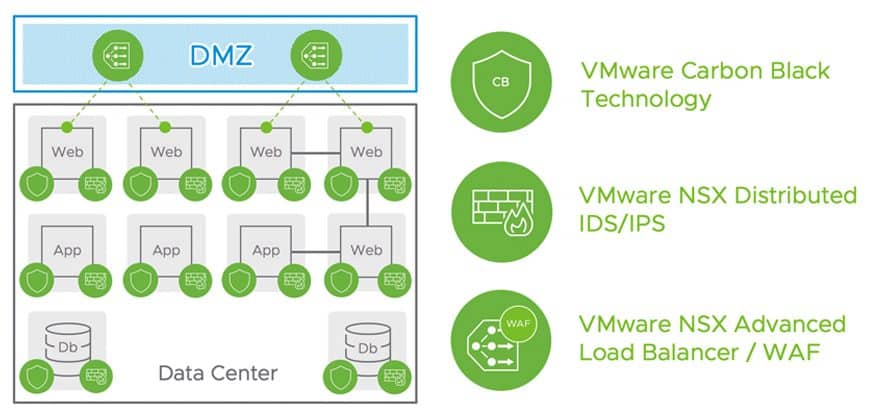

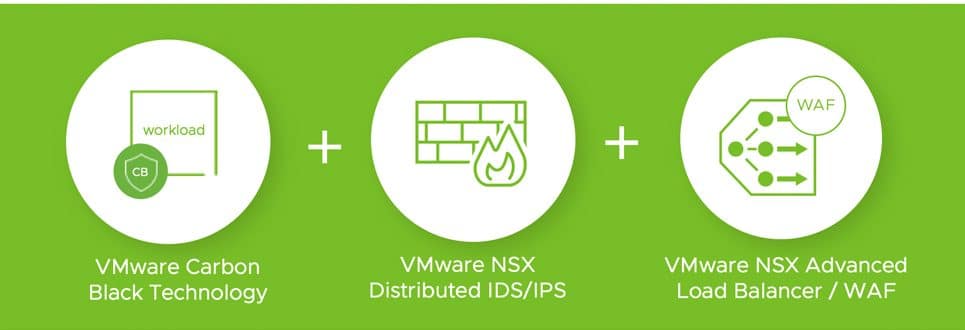

Tekniker för att hacka in nätverksenheter har fortsatt att bli mer sofistikerade. Dessa angripare är inte nöjda med en enda attackprocess och använder ofta flera tekniker för att penetrera nätverket, rör sig i sidled inom nätverket och stjäl kritisk data. Tidigare metoder för att omintetgöra dessa hackare var i bästa fall mikrosegmenteringslösningar som enbart fokuserade på åtkomstkontroll som minskade attackytan men absolut inte tillräckligt för att ge skydd mot den teknik som används idag.

VMware NSX-T 3.2 introducerar flera nya funktioner fokuserade på att upptäcka och förhindra attacker inuti nätverket. Vid ett tillfälle skulle denna typ av säkerhet kräva en fysisk nätverkskran, för varje nätverkssegment. Dessa hårdvarukranar skulle vara nätverksstörande och, om ett fel inträffade, skulle det innebära ett tungt lyft att byta ut kranen. Inte effektivt alls.

NSX-T Distribuerad Malware Prevention

Lastline dynamisk skadlig programvara, förvärvad av VMware 2020, är integrerad med NSX Distributed Firewall och levererar en lösning för Distribuerad Malware Prevention. Med Lastline integrerad i hypervisorkärnan identifierar den inbäddade brandväggen både "känd skadlig" och "zero-day" skadlig programvara. Detta är en stor förbättring jämfört med tidigare metoder för att försvara sig mot nya versioner av skadlig programvara.

Distribuerad beteende-IDPS

Medan IDPS (Intrusion Detection and Prevention System) huvudsakligen levererade signaturbaserad detektering av intrång, introducerar NSX 3.2 även "beteendemässiga" intrångsdetektionsfunktioner. Denna funktion varnar administratörer när en arbetsbelastning ser beteendeavvikelser, som till exempel DNS-tunnling eller beaconing, som kan vara en anledning till oro.

Nätverkstrafikanalys (NTA)

Distribuerad Nätverkstrafikanalys (NTA) introduceras i NSX-T 3.2. NTA används för att basera nätverksövergripande beteende och identifiera avvikande beteende på aggregerad nätverksnivå. Nätverksomfattande anomalier som rörelse i sidled, misstänkt RDP-trafik och skadlig interaktion med Active Directory-servern, till exempel, kan varna säkerhetsteam om pågående attacker och hjälpa dem att vidta snabba åtgärdsåtgärder.

Nätverksdetektering och svar (NDR)

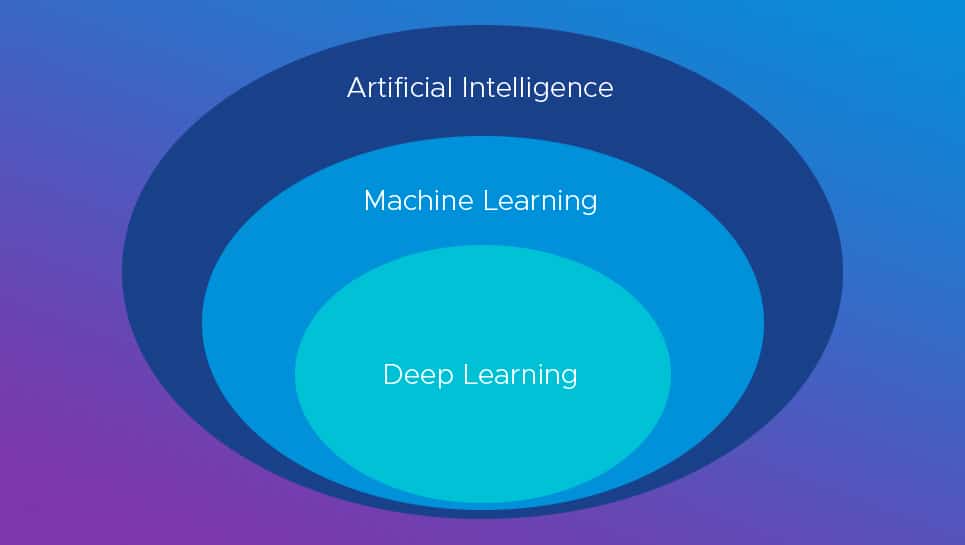

Lika användbart som ML/AI är för att skapa nya tekniker för säkerhetsdetektering och förebyggande, använder hackare tekniken för att kringgå befintliga säkerhetsverktyg. Detta leder till varning överbelastning, och resulterande trötthet. Låt oss titta på detta lite djupare eftersom AI/ML verkar finnas överallt.

AI vs ML

Artificiell intelligens försöker replikera intelligent, mänskligt beteende. Detta kan uppnås med hjälp av maskininlärning. Ett AI-system som inte inkluderar maskininlärning anses vara ett expertsystem eftersom färdigheterna är baserade på en fångad serie regler.

Maskininlärning är en specifik typ av AI. ML-system analyserar stora datamängder, kategoriserar data och skapar regler om vad som hör till vilken kategori. ML kan användas för att analysera nätverksbeteendedata och kategorisera dem som normala eller onormala baserat på en definierad uppsättning regler.

Machine Learning finns i två varianter: övervakad och oövervakad. Övervakad ML innebär att kartlägga indatavariabler till utdatavariabler för att göra korrekta förutsägelser om data som analyseras. När de används som hotdetektion kan ML-algoritmer använda misstänkta beteenden och en "skadlig" kategoritilldelning för att utveckla en hotklassificerare, och sedan använda den klassificeraren för att analysera nya prover.

In oövervakad ML, systemet grupperar grupper av data tillsammans, baserat på den datans funktioner. Resultatet är identifieringen av grupper med liknande element, vilket gör att en analytiker kan hantera ett stort antal liknande prov baserat på ett enda beslut.

Och så finns det Djup lärning: a specifik typ av maskininlärning som använder neurala nätverk istället för statistisk analys för att analysera data. Deep learning är särskilt bra på att hitta klassificeringar i stora datamängder. Men djupinlärning missgynnas av sin minskade förklaringsförmåga till varför något hör hemma i en viss grupp, till exempel varför en körbar fil är farlig.

Precis som leverantörer försöker skapa säkra system med hjälp av AI/ML-verktyg, så gör hackarna i världen det. De använder data som de samlar in hittills och skapar skadligt beteende. Detta kallas kontradiktoriskt lärande, och utvecklare måste definiera dessa typer av attacker och skapa block för att förhindra att de inkräktar på systemet.

Med hjälp av avancerad AI/ML-teknik, NSX-T 3.2 Nätverksdetektering och svar lösningen konsoliderar säkerhets-IOC från olika detekteringssystem som IDS, NTA, upptäckt av skadlig programvara. etc., för att ge en "kampanjvy" som illustrerar specifika attacker i spel vid den tidpunkten. MITER ATT&CK-visualisering hjälper kunder att se det specifika steget i dödningskedjan för individuella attacker, och "tidssekvens"-vyn hjälper till att förstå sekvensen av händelser som bidrog till attacken på nätverket.

Viktiga brandväggsförbättringar

Samtidigt som avancerade hotförebyggande funktioner i NSX-T 3.2 levereras, är det ett lika viktigt innovationsområde att tillhandahålla meningsfulla förbättringar av kärnfunktionerna för brandväggar.

Före NSX-T 3.2, arbetsbelastningar kopplade till både överlagringsbaserade N-VDS-switchportar såväl som VLAN-baserade switchportar, var kunderna tvungna att flytta VLAN-switchportarna från VDS till N-VDS innan en distribuerad brandvägg kunde tillämpas. Med NSX-T 3.2 stöds inbyggda VLAN DVPGs som de är, utan att behöva flytta till N-VDS. Effektivt kan distribuerad säkerhet uppnås på ett helt sömlöst sätt utan att behöva modifiera några nätverkskonstruktioner.

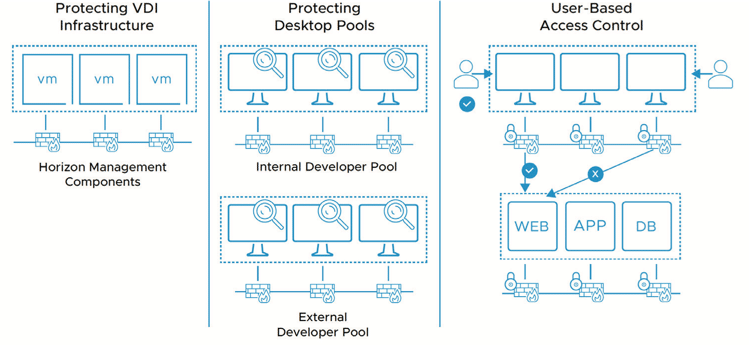

Med NSX-T 3.2 kan distribuerade brandväggsregler skapas och modifieras inbyggt i vCenter. För små till medelstora VMware-kunder eliminerar denna funktion behovet av att utnyttja ett separat NSX Manager-gränssnitt.

NSX stödde användaridentitetsbaserad åtkomstkontroll i tidigare utgåvor. Möjligheten att ansluta direkt till Microsoft Active Directory som stöder kartläggning av användaridentitet introduceras i den här nya versionen. För kunder som inte använder Active Directory-användarautentisering stöder NSX VMware vRealize Log Insight som en annan metod för att utföra kartläggning av användaridentitet. Denna funktionsförbättring är tillämplig för både NSX Distributed Firewall och NSX Gateway-brandvägg.

Förbättrad L7-applikationsidentifiering för distribuerade brandväggar och gateway-brandväggar

Signaturuppsättningen är nu utökad till cirka 750 applikationer. Till skillnad från leverantörer av perimeterbrandväggar ligger fokus med NSX på interna applikationer som drivs av företag snarare än identifiering av internetapplikationer. Denna funktionsförbättring är tillämplig för både NSX Distributed Firewall och Gateway Firewalls.

NSX Intelligence

NSX Intelligence ger synlighet för all programtrafik i nätverket. Administratörer skapar policyer för mikrosegmentering för att minska attackytan. Bearbetningspipelinen de-dupar, aggregerar och korrelerar öst-västtrafik för att ge djupgående synlighet.

Med tillväxten av applikationsinfrastruktur måste säkerhetsanalysplattformen växa med den. Denna nya version flyttade tjänsten från en fristående apparat till en containeriserad mikrotjänstarkitektur som drivs av Kubernetes. Denna arkitektoniska förändring framtidssäkrar NSX Intelligence-datasjön och kommer så småningom att skala ut lösningen till n-nod Kubernetes-kluster. Den här uppdateringen gör NSX Intelligence till en passform för stora företag, särskilt med utskalningsfunktionen.

NSX Gateway-brandvägg

Medan NSX Distributed Firewall fokuserar på öst-västkontroller inom nätverket, används NSX Gateway Firewall för att säkra in- och utgående trafik in i och ut ur en zon.

NSX Gateway Firewall i 3.2-versionen är uppdaterad med betydande avancerade hotdetektionsfunktioner. Gateway-brandväggen kan nu identifiera både känd och noll-dagars skadlig programvara som tränger in eller träder ut från nätverket. Denna nya förmåga är baserad på Gateway Firewall-integrationen med Lastlines välrenommerade dynamik nätverkssandlåda teknik.

Interna användare och applikationer som når ut till skadliga webbplatser är en enorm säkerhetsrisk som måste åtgärdas. Dessutom måste företag begränsa internetåtkomsten för att följa företagets policy för internetanvändning.

NSX Gateway Firewall i 3.2 kan också begränsa åtkomsten till webbplatser, vilket hindrar interna användare från att komma åt skadliga webbplatser baserat på antingen kategorin URL:en tillhör eller URL:s "rykte". Webbadressen till kategori- och ryktekartläggning uppdateras ständigt av VMware så även efter många förändringar på internetsajterna upprätthålls kundens avsikt automatiskt.

Sammanfattning

NSX-T release 3.2 gör betydande förbättringar av befintlig NSX-T-säkerhet. Uppdateringar av NSX Gateway Firewall åtgärdar det pågående hotet från externa hackare men tar också upp behovet av att kontrollera intern åtkomst till externa webbplatser. En av de mer intressanta uppdateringarna av den här utgåvan handlar om AI/ML och hur den används för att analysera trafik och utföra intelligenta IDPS, NTA, NDR-funktioner. Detta ger administratörer verktygen för att förhindra det ständigt närvarande hackhotet.

Engagera dig med StorageReview

Nyhetsbrev | Youtube | Podcast iTunes/Spotify | Instagram | Twitter | Facebook | TikTok | Rssflöde