最近的調查顯示,數據安全是高管和政府高層官員最關心的問題之一。 數據安全是一個相當通用的術語,對不同的人有不同的含義,但每個人都同意,就其最基本的形式而言,它意味著保護數據免受未經授權用戶的不良操作。 需要保護的數據范圍從存儲在社交網站上的數據到存儲在政府數據中心的有關人員和項目的絕密信息。 發布這些數據的後果從人們略微尷尬到(如果是絕密政府數據)人們被置於危險之中。

在過去的幾年中,我們看到數據安全漏洞的數量有所增加,並且我們目睹了這些漏洞的真實後果。 高層員工被解僱,公司被處以巨額罰款,股價下跌,人們開始懷疑我們保護委託給我們的信息的能力。

數據洩露問題如此嚴重,以至於歐盟 (EU) 在保護個人數據方面採取了強硬立場,並製定了通用數據保護條例 (GDPR),這對個人數據洩露造成了非常嚴重的後果數據——無論它是通過惡意安全漏洞還是無意中發布的。

我們有許多技術和政策來試圖阻止惡意訪問數據的嘗試,但現實是很大一部分數據安全問題都是偶然的。 這些範圍從沒有實施正確的安全策略和工具的存儲系統到沒有正確清除數據的設備。 業界提出了一個術語來描述應該安全但已放置在不安全設備上的數據; 數據溢出。

不同的情況都可能導致數據洩露:有一些是顯而易見的,例如文件被移動到未經授權的位置或電子郵件發送給錯誤的人。 人們會認為您可以刪除該文件,然後問題就會解決。 然而,現實情況是,一旦發生,問題要大得多,控制起來也要困難得多。

刪除文件的問題在於它實際上並沒有從磁盤上刪除數據; 它只會刪除與數據位置關聯的名稱。 一個粗略的簡化是走進一家書店,把一本書的封面取下來,把書的其餘部分留在書架上。 書中的信息仍然可用; 只是有點難找。 多年來發展了各種程序和技術,使您可以從存儲文件的設備上留下的數據重新創建文件。 這允許未經授權的用戶在數據被“刪除”後恢復數據並對該數據執行不需要的操作。

程序旨在覆蓋設備上的實際數據,但複雜的是,基於閃存(SAS 和 NVMe SSD)的設備在刪除數據方面與傳統 HDD 有很大不同。 HDD 可以覆蓋數據,而閃存設備不能覆蓋數據——它們必須先擦除舊數據,然後才能將新數據寫入其中。 擦除閃存設備上數據的過程需要相對較長的時間,因此,閃存設備不會等待擦除操作發生,而是簡單地將“已擦除”數據移開,然後在擦除過程中機會性地將其擦除閒暇時光。 這樣做可以讓閃存設備在正常操作期間保持其寫入速度。 這在嘗試真正從閃存設備中刪除文件時可能會出現問題,因為擦除可能並未發生,數據可能仍駐留在閃存設備上。

從“已刪除”文件中重建數據不是一個理論概念; 2016 年,通過購買從 eBay 和 Craigslist 購買的二手磁盤進行了一項研究。 這項研究表明,他們獲得的二手磁盤中有 2/3 具有可恢復的信息,包括姓名和社會安全號碼。 有各種政府和行業標準來確保存儲設備上的數據完全不可讀。 其中最常見的是對設備上已寫入數據的物理位置進行多次覆蓋。 大容量設備的覆蓋非常耗時,如果設備的任何區域無法覆蓋,則必須銷毀整個設備。

在某些情況下,在檢測到數據洩漏後,IT 部門不得不拆除存儲系統,以評估數據洩露的威脅。 解決問題可能需要幾天甚至幾週的時間。 在此期間,用戶將無法訪問存儲在系統上的其他數據。

幸運的是,NetApp 意識到這是一個問題,當他們 9.4年2018月發布ONTAP XNUMX,他們加入了新的安全功能來處理此類問題。 在本文的其餘部分,我們將了解這些功能之一,即安全清除。 Secure Purge 以加密方式粉碎 NetApp 卷加密 (NVE) 上的文件,使您能夠無中斷地“清理”這些卷上的數據,確保無法從物理介質中恢復數據,從而確保不會無意中發生數據洩漏。

安全清除的工作原理

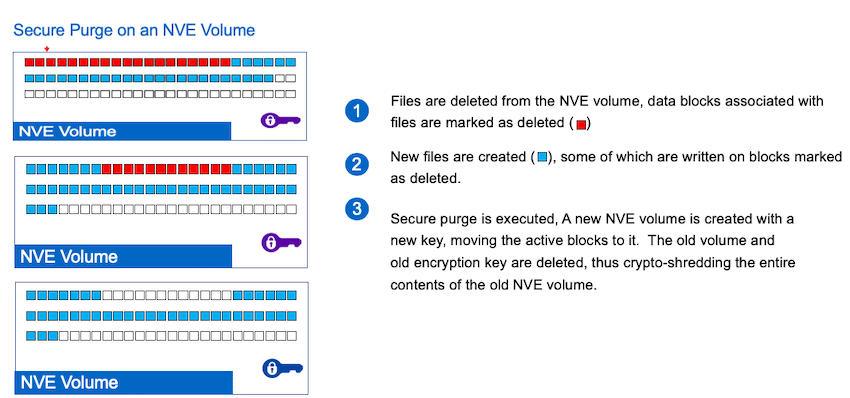

Secure Purge 使用多步驟過程從已刪除文件所在的加密卷的物理介質中完全刪除數據; 這包括來自任何垃圾收集過程的數據。 首先,安全清除會刪除卷中的所有 Snapshot 副本。 如果該卷是 SnapMirror 關係的來源,則必須先斷開 SnapMirror 關係,然後才能清除該卷,並且必須釋放該卷上任何繁忙的 Snapshot 副本。 解決快照問題後,安全清除會觸髮捲移動,使用新密鑰重新加密駐留在卷數據上的文件。 舊密鑰被銷毀,確保清除的數據無法從存儲介質中恢復。

根據卷上的數據量,安全清除可能只需要幾分鐘到幾個小時即可完成。

運行安全清除

僅允許集群管理員運行 Secure Purge。 進入高級權限級別後,您可以輸入 volume encryption secure-purge start -vserver SVM_name -volume volume_name 以啟動安全清除過程。

例如,要安全地清除 SVM vs1 上 vol1 上已刪除的文件,您可以輸入:

cluster1::> volume encryption secure-purge start -vserver vs1 -volume vol1

這將觸髮捲移動,使用當前存儲聚合上的新密鑰重新加密剩餘的未清除數據。 數據移動完成後,舊密鑰將自動銷毀,確保清除的數據無法從存儲介質中恢復。

要檢查安全清除操作的狀態,請輸入:volume encryption secure-purge show

例如,要查看 cluster1 上安全清除操作的狀態,您可以輸入:

cluster1::> 卷加密安全清除顯示

如果您需要中止安全清除,請輸入:volume encryption secure-purge abort

例如,要查看 cluster1 上的中止安全清除操作,您可以輸入:

cluster1::> 加密安全清除中止

關於安全清除的最終想法

為了證明 Secure-purge 像宣傳的那樣工作,NetApp 讓 Ontrack(數據恢復專家和國際數據清理聯盟的創始成員)使用他們的擦除驗證服務來嘗試從運行 Secure Purge 的 NetApp 閃存陣列中恢復數據在上面。 Ontrack 無法從任何閃存設備恢復任何系統或用戶數據,包括閃存設備在陣列上的過度配置區域。 Ontrack 驗證並確保安全清除數據清理過程是有效的。 在 2019 年閃存峰會上,Ontrack 和 NetApp 獲得了最具創新性的閃存企業業務應用獎。 NetApp 因創建安全清除功能而獲得認可,而 Ontrack 因其使用擦除驗證服務對該功能執行的驗證而獲獎。 完整的 Ontrack 報告是 可在這裡.

說白了,如果你的系統上有任何機密或機密數據,你應該使用 Secure Purge 等工具來確保它在被“刪除”後完全無法訪問。 NetApp 暗示政府和軍方是 Secure Purge 的最大用戶,但顯然商業企業也能看到其中的價值。

Secure Purge 包含在 9.4 及更高版本的每個版本的 ONTAP 中。 看起來很奇怪,我們還沒有看到任何其他主存儲供應商提供具有安全清除功能的功能。 但是,我們相信,隨著當前對安全性的重視,客戶很快就會需要這樣的功能。 在這一點上,NetApp 在使用 Secure Purge 對抗數據洩漏方面在行業內處於領先地位。

本報告由 NetApp 贊助。 本報告中表達的所有觀點和意見均基於我們對所考慮產品的公正看法。