隨著惡意軟件和勒索軟件黑客攻擊的升級,業內每個人都對實施堅固的安全功能很敏感。 VMware 正在通過 NSX-T 3.2 響應這一呼籲,它不僅包括安全增強功能,還包括網絡和雲部署。 我們將所有新功能和增強功能寫在了 以前的帖子.

隨著惡意軟件和勒索軟件黑客攻擊的升級,業內每個人都對實施堅固的安全功能很敏感。 VMware 正在通過 NSX-T 3.2 響應這一呼籲,它不僅包括安全增強功能,還包括網絡和雲部署。 我們將所有新功能和增強功能寫在了 以前的帖子.

NSX-T 3.2 引入了新功能來識別和響應網絡中的惡意軟件和勒索軟件攻擊,增強用戶識別和 L7 應用程序識別能力,同時簡化部署。

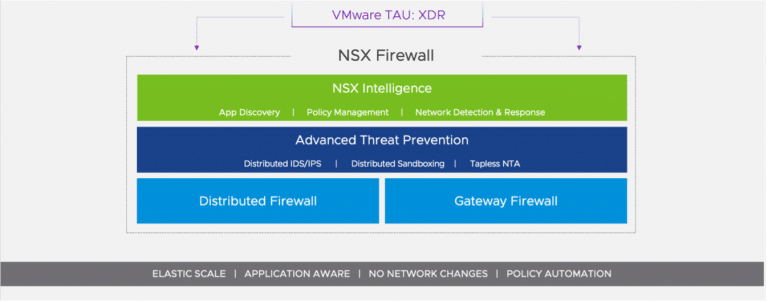

VMware NSX 3.2 安全 – 分佈式高級威脅防禦 (ATP)

侵入網絡設備的技術不斷變得更加複雜。 這些攻擊者不滿足於單一的攻擊過程,經常使用多種技術滲透網絡,在網絡內橫向移動並竊取關鍵數據。 以前阻止這些黑客的方法充其量是微分段解決方案,僅專注於減少攻擊面的訪問控制,但肯定不足以提供針對當今使用的技術的保護。

VMware NSX-T 3.2 引入了多項專注於檢測和預防網絡內部攻擊的新功能。 曾經,這種類型的安全性需要為每個網段設置一個物理網絡分流器。 這些硬件分路器會破壞網絡,如果發生故障,更換分路器將是一項艱鉅的任務。 根本沒有效率。

NSX-T 分佈式惡意軟件防護

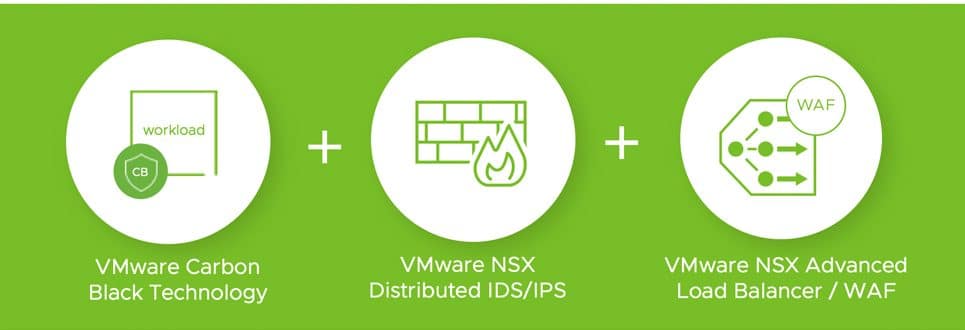

VMware 於 2020 年收購的 Lastline 動態惡意軟件技術與 NSX 分佈式防火牆集成,提供分佈式惡意軟件預防解決方案。 通過將 Lastline 集成到管理程序內核中,嵌入式防火牆可以識別“已知惡意”和“零日”惡意軟件。 與以前防禦新版本惡意軟件的方法相比,這是一個很大的改進。

分佈式行為 IDPS

雖然入侵檢測和防禦系統 (IDPS) 主要提供基於簽名的入侵檢測,但 NSX 3.2 還引入了“行為”入侵檢測功能。 當工作負載出現行為異常(例如 DNS 隧道或信標)時,此功能會提醒管理員,這可能會引起關注。

網絡流量分析(NTA)

分散式 網絡流量分析 (NTA) 在 NSX-T 3.2 中引入。 NTA 用於為網絡範圍的行為設定基線並識別聚合網絡級別的異常行為。 例如,橫向移動、可疑的 RDP 流量以及與 Active Directory 服務器的惡意交互等網絡範圍的異常可以提醒安全團隊注意正在進行的攻擊,並幫助他們快速採取補救措施。

網絡檢測和響應(NDR)

正如 ML/AI 在創建安全檢測和預防新技術方面的作用一樣,黑客正在使用該技術來規避現有的安全工具。 這會導致警報過載,並導致疲勞。 讓我們更深入地了解一下,因為 AI/ML 似乎無處不在。

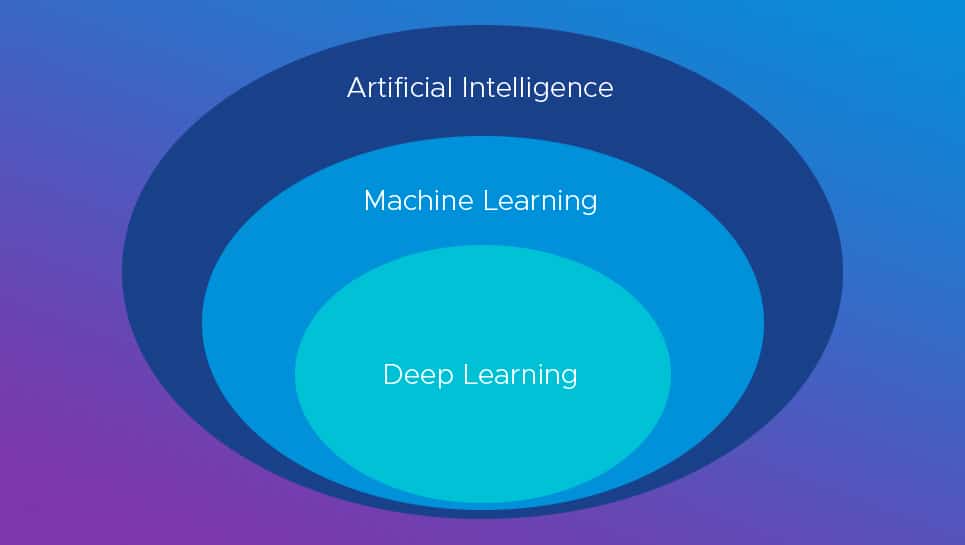

人工智能與機器學習

人工智能試圖複製智能的、類人的行為。 這可以使用機器學習來實現。 不包括機器學習的人工智能係統被認為是專家系統,因為這些技能是基於一系列捕獲的規則。

機器學習 是一種特定類型的人工智能。 ML 系統分析大型數據集,對數據進行分類,並創建關於什麼屬於什麼類別的規則。 ML 可用於分析網絡行為數據,並根據一組定義的規則將其分類為正常或異常。

機器學習有兩種形式: 有監督和無監督. 監督機器學習 涉及將輸入變量映射到輸出變量,以便對所分析的數據做出準確的預測。 當用作威脅檢測時,ML 算法可以使用可疑行為和“惡意”類別分配來開發威脅分類器,然後使用該分類器來分析新樣本。

In 無監督機器學習, 系統根據數據的特徵將數據組聚集在一起。 結果是識別具有相似元素的組,使分析人員能夠根據單個決策處理大量相似樣本。

然後就是 深度學習: a 使用神經網絡而不是統計分析來分析數據的特定類型的機器學習。 深度學習特別擅長在大量數據中尋找分類。 但深度學習的劣勢在於它對為什麼某些東西屬於特定分組的解釋力降低,例如為什麼可執行文件是危險的。

正如供應商試圖使用 AI/ML 工具創建安全系統一樣,世界上的黑客也是如此。 他們使用迄今為止收集的數據並製造惡意行為。 這被稱為對抗性學習,開發人員必須定義這些類型的攻擊並創建塊以防止它們入侵系統。

利用先進的 AI/ML 技術,NSX-T 3.2 網絡檢測與響應 解決方案整合了來自 IDS、NTA、惡意軟件檢測等不同檢測系統的安全 IOC。 等等,以提供一個“活動視圖”,說明當時正在發生的特定攻擊。 MITRE ATT&CK 可視化幫助客戶查看單個攻擊殺傷鏈中的特定階段,“時間序列”視圖有助於了解促成網絡攻擊的事件順序。

主要防火牆增強功能

在 NSX-T 3.2 中提供高級威脅防禦功能的同時,為核心防火牆功能提供有意義的增強是一個同樣重要的創新領域。

在 NSX-T 3.2 之前,工作負載同時連接到基於覆蓋的 N-VDS 交換機端口和基於 VLAN 的交換機端口,客戶必須先將 VLAN 交換機端口從 VDS 移動到 N-VDS,然後才能實施分佈式防火牆。 借助 NSX-T 3.2,原生 VLAN DVPG 可按原樣得到支持,無需遷移至 N-VDS。 實際上,分佈式安全可以以完全無縫的方式實現,而無需修改任何網絡結構。

借助 NSX-T 3.2,可以在 vCenter 中本地創建和修改分佈式防火牆規則。 對於中小型 VMware 客戶,此功能無需利用單獨的 NSX Manager 界面。

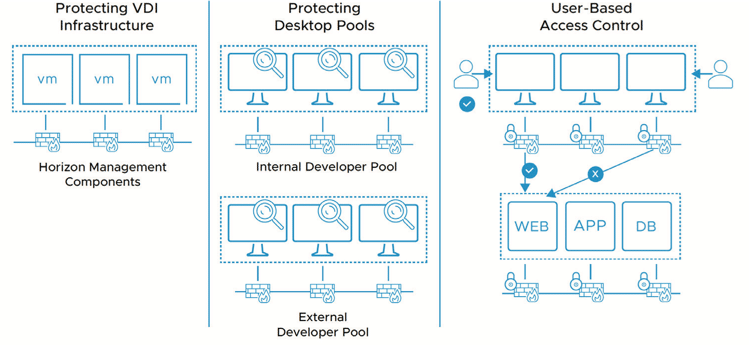

NSX 在早期版本中支持基於用戶身份的訪問控制。 此新版本中引入了直接連接到支持用戶身份映射的 Microsoft Active Directory 的功能。 對於不使用 Active Directory 用戶身份驗證的客戶,NSX 支持將 VMware vRealize Log Insight 作為執行用戶身份映射的另一種方法。 此增強功能適用於 NSX 分佈式防火牆以及 NSX 網關防火牆.

分佈式和網關防火牆的增強 L7 應用程序識別

簽名集現已增加到大約 750 個應用程序。 與邊界防火牆供應商不同,NSX 的重點是企業託管的內部應用程序,而不是 Internet 應用程序識別。 此增強功能適用於 NSX 分佈式防火牆和網關防火牆。

NSX情報

NSX情報 提供網絡內所有應用程序流量的可見性。 管理員創建微分段策略以減少攻擊面。 處理管道對東西向流量進行重複數據刪除、聚合和關聯,以提供深入的可見性。

隨著應用程序基礎設施的增長,安全分析平台也必須隨之增長。 這個新版本將服務從獨立設備轉移到由 Kubernetes 提供支持的容器化微服務架構。 這種架構變化使 NSX Intelligence 數據湖面向未來,並最終將解決方案擴展到 n 節點 Kubernetes 集群。 此更新使 NSX Intelligence 適合大型企業,尤其是在橫向擴展功能方面。

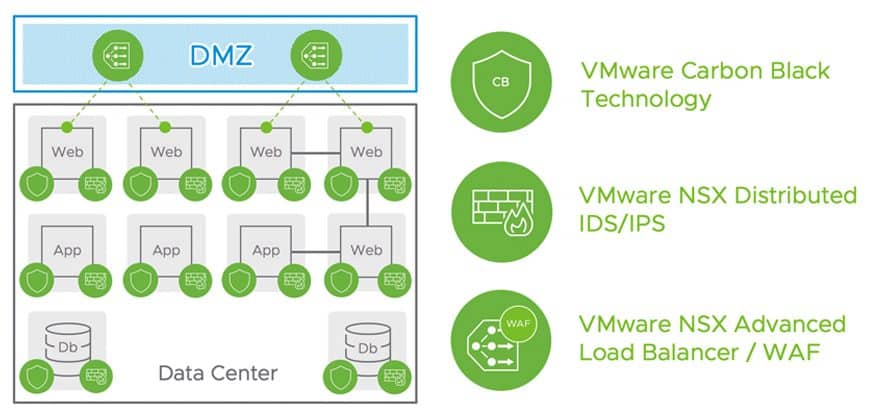

NSX 網關防火牆

NSX 分佈式防火牆側重於網絡內的東西向控制,而 NSX 網關防火牆用於保護進出區域的入口和出口流量。

NSX Gateway Firewall 在 3.2 版本中進行了更新,具有重要的高級威脅檢測功能。 Gateway Firewall 現在可以識別進入或離開網絡的已知和零日惡意軟件。 此新功能基於 Gateway Firewall 與 Lastline 享有盛譽的動態集成 網絡沙箱 技術。

接觸惡意網站的內部用戶和應用程序是一個必須解決的巨大安全風險。 此外,企業需要限制互聯網訪問以遵守企業互聯網使用政策。

3.2 中的 NSX Gateway Firewall 還可以限制對 Internet 站點的訪問,防止內部用戶根據 URL 所屬的類別或 URL 的“信譽”訪問惡意站點。 類別和聲譽映射的 URL 由 VMware 不斷更新,因此即使在 Internet 站點發生多次更改後,客戶意圖也會自動執行。

總結

NSX-T 版本 3.2 顯著增強了現有 NSX-T 的安全性。 NSX Gateway Firewall 的更新解決了來自外部黑客的持續威脅,同時也解決了監管對外部網站的內部訪問的需求。 此版本更有趣的更新之一是圍繞 AI/ML 以及如何利用它來分析流量和執行智能 IDPS、NTA、NDR 功能。 這為管理員提供了防止永遠存在的黑客威脅的工具。

參與 StorageReview

電子通訊 | YouTube | 播客 iTunes/Spotify | Instagram | Twitter | Facebook | 的TikTok | RSS訂閱