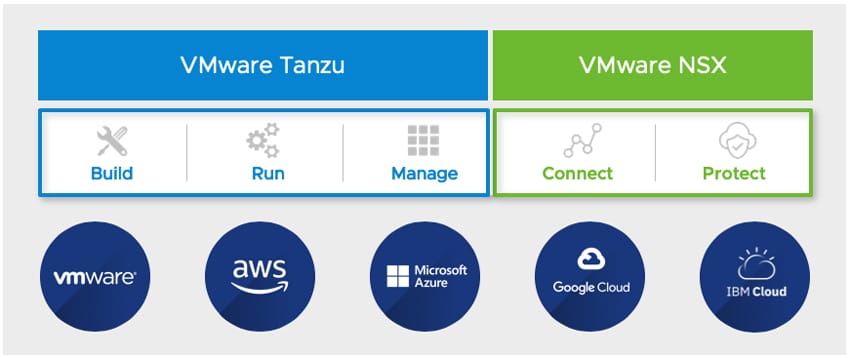

早在 XNUMX 月,VMware 就宣布了其 Tanzu 产品组合,旨在改变企业在 Kubernetes 上构建软件的方式。 Tanzu 不仅会改变软件构建,据说它有助于跨云一致地运行 Kubernetes 以及帮助从单个控制点管理 Kubernetes 队列。 VMware 最近刚刚宣布在 VMware Tanzu 上引入了 NSX Service Mesh。

早在 XNUMX 月,VMware 就宣布了其 Tanzu 产品组合,旨在改变企业在 Kubernetes 上构建软件的方式。 Tanzu 不仅会改变软件构建,据说它有助于跨云一致地运行 Kubernetes 以及帮助从单个控制点管理 Kubernetes 队列。 VMware 最近刚刚宣布在 VMware Tanzu 上引入了 NSX Service Mesh。

对于希望更多地利用 Kubernetes 的企业来说,上述所有好处听起来都很棒。 最大的缺点是如何在交付应用程序 SLA 的同时,始终如一地连接和保护分布在所有集群和云中的服务之间的流量。 NSX Service Mesh 是 VMware 的答案,因为他们公司表示它可以提供可以跨越所有用户 Kubernetes 集群和云环境的应用程序连接和安全结构。 NSX 服务网格通过智能控制和观察服务之间的流量和 API 调用并跨云实施一致的安全和合规性策略,或者连接和保护来实现这一点。

对于 Connect,据说 NSX Service Mesh 可以提供细粒度的、基于规则的流量管理,让用户能够控制流量和 API 调用在服务之间的流动方式。 MSX 服务网格允许通过跨多个区域或区域中的集群的故障转移轻松配置全局负载平衡,根据百分比或请求内容拆分流量和路由请求,并使用超时/重试和断路器实现应用程序弹性。 还集成了开源和第三方监控和故障排除工具。

对于 Protect,NSX Service Mesh 为基于云的现代应用程序实施零信任安全模型。 这是通过以下方式完成的:

- 强认证用户和服务的身份

- 通过分析请求上下文授权用户和服务进行通信

- 加密在集群和云内部以及跨集群和云传输的应用程序流量

- 记录所有请求和访问事件以进行审计和合规

NSX 服务网格还通过全局命名空间 (GNS) 引入了新的隔离元素。 GNS 由分布在多个 Kubernetes 集群和云中的微服务的全局命名空间组成。 据说每个 GNS 都提供自己的身份管理、策略(例如,安全和 SLO)、命名/DNS 和流量路由。